[Most Recent Entries] [Calendar View] [Friends View]

Below are 16 friends' journal entries, after skipping by the 50 most recent ones.

| Monday, August 7th, 2023 | ||

|

hex_laden |

11:26p | Умер кот  Я больше ничего говорить не буду, просто оставлю это здесь. Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/08/07/ume |

| Saturday, August 5th, 2023 | ||

|

hex_laden |

2:41a | Тайна старинных виндов (пародия на КиШ)  Деревня укрылась от Майкрософт Туда совершенно случайно попал Один покупатель старинных виндов, Он их для Билл Гейтса повсюду искал, Не мог он не удивиться Хозяйке старого ноутбукА, Красивая с виду девица Откуда в этой глуши она? А? А? А? Висели на дисплее старинные винды, В них замер system main process сто с лишним лет назад, Девица не спускала с них свой очень странный взгляд, Они давно висят! Но нет, неподкупна хозяйка была, Винды отказалась она продавать, И на ночь оставила гостя она Свою предложила мужчине кровать. Но только она заснула, Тихонько дверь притворив за собой В гостиную прошмыгнула Фигура гостя во тьме ночной. Ой, ой, ой Висели на дисплее старинные винды, В них замер system main process сто с лишним лет назад, И гость не отрывал от них свой сисадминский взгляд, Они давно висят! Не сразу в винде неисправность нашел, Лишь только компьютер перезагрузил, Обратно он в спальню хозяйки пошёл, Мол, древнюю вещь ото сна пробудил В ответ она захрипела Был дикий ужас в её глазах Винды грузились — она старела, Пока не превратилась в прах! Ах, ах, ах! Висели на дисплее старинные винды, В них замер system main process сто с лишним лет назад, Девица не спускала с них свой очень странный взгляд, Они давно висят! Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/08/05/taj |

| Wednesday, August 2nd, 2023 | ||

|

hex_laden |

9:43a | Slackware: Краткая инструкция по настройке Samba Кто не знает, что это такое. Если говорить по рабоче-крестьянски, инструкция о том, как расшарить в локальную сеть каталог на компьютере с Linux. Про протокол SMB/CIFS и пакет Samba можно почитать по ссылкам в Википедии. Обычно в Slackware сервер Samba доступен "из коробки". Для запуска Samba в Slackware достаточно дать права на исполнение файлу /etc/rc.d/rc.samba и дать команду на запуск:chmod 744 /etc/rc.d/rc.sambaОстановка: /etc/rc.d/rc.samba stopЕсли не надо, чтоб сервер Samba стартовал при загрузке ОС, отбираем права на исполнение: chmod 644 /etc/rc.d/rc.sambaSamba прекрасно запускается в сетевом неймспейсе (копия) если это будет надо. В таком случае, Samba надо будет запускать вручную, после того, как нужный namespace настроен, иначе возможны непонятные глюки. Так что в стартовый скрипт, после настройки неймспейсов вставляем команды: echo "Starting samba server..."provns - меняем на имя нужного неймспейса.В скрипт, выполняемый при завершении работы (обычно /etc/rc.d/rc.local_shutdown) вставляем команду завершения работы Samba-сервера:echo "Stopping samba server..."И отбираем права на исполнение скрипта rc.samba:chmod 644 /etc/rc.d/rc.sambaПроизводим основные настройки в файле /etc/samba/smb.confworkgroup — рабочая группа (поменяйте на свою)netbios name — имя компьютераserver string — описание (видно, например, в «Сетевом окружении» из Windows)interfaces — сетевой интерфейс, который будет прослушивать Samba-сервер. Можно выставить имена сетевых устройств (например, eth0) или задать IPДелаем доступ к каталогам, открытым в Samba анонимным (без логина и пароля): map to guest = bad userСледующие 3 строки нужны, чтоб Samba стал поддерживать символические ссылки. Например для того, чтобы не расшаривать каждый раз новый каталог и не перезапускать Samba, а просто закинуть символическую ссылку в каталог, уже расшареннй в Samba: unix extensions = nolog file — куда писать логmax log size — и его максимальный размерПо умолчанию отключаем DNS-proxy и доступ к принтерам: dns proxy = NoСекцию [printers] оставляем по умолчанию (все равно все настройки принтеров вырублены в [global], да и принтеров у меня нет).Иногда полезно создать каталог, чье содержимое доступно в локальной сети только для чтения, например, чтобы пользователь случайно или намеренно не испортил файлы. Пример такой шары из конфига для PXE-сервера. В шаре расположены файлы для Hiren's Boot CD, запускаемого через PXE (копия) Права на файлы, расшаренный каталог и подкаталоги должны быть установлены в 644 (чтение и запись для владельца, чтение для группы, чтение для остальных).В конфиге в отдельной секции описываем шару: path - путь к каталогу.public - публичный, ставим в yes, т.к. каталог нужно открыть для любого пользователя в локальной сети.browsable=yes - отображение без прямого указания адреса, без этого параметра автоматически не найдется в "Сетевом окружении", например.read only=yes - только чтение.guest ok=yes - пускать любого пользователя.Примечание: Можно расшарить хоть целый раздел. Права на расшариваемый каталог, подкаталоги и файлы надо установить в 777 (читать, исполнять и записывать для всех)Секция в конфиге: В секции меняется только параметр read only=noПример отображения в "Сетевом окружении" Windows:  Пример конфига на Pastebin Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/08/02/sla |

| Monday, July 31st, 2023 | ||

|

hex_laden |

9:09a | Фразочка Children of ГОРФ. (Из классификатора "Эсхатологические мутанты") Пионерский вариант: Children of Gorn. Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/31/fra |

| Sunday, July 30th, 2023 | ||

|

hex_laden |

7:10a | Печальная песня провинциального электрика (пародия) Ох, опора подгнила, И бригаду не прислали! Нас осталось только два. Нас с зарплатой наебали! Провод меж опор провис, И с защитою напряжно! Но мы держим эту сеть, Мы сражаемся отважно! Транс взаорвался, все пиздец, Больше негде запитаться! Эх, нажремся, брат-боец, И попремся увольняться! Будем водкой торговать, У меня магаз у мамi, А начальнику с женой Светит #сказочноебали! Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/30/pec |

| Saturday, July 29th, 2023 | ||

|

hex_laden |

4:30a | Отчет о наблюдении неопознанного летающего объекта (НЛО/НВЯ) Работники лесного хозяйства, задействованные на посадке деревьев, сообщают о случае наблюдения неопознанного летающего объекта неподалеку от их места работы. Объект треугольной формы наблюдался в районе оз. Ведлозера (д. Палалахта), республика Карелия, Пряжинский район, в июне 2023 г. Объект наблюдался в вечернее и ночное время на протяжении трех дней, со слов очевидца, с 8 по 11 июня. Примерное место нахождения объекта, восстановленное по опросу очевидца (изображение с Google.Maps):  Опрашиваемый очевидец сделал рисунок с пояснениями:  Объект представлял из себя высоко висящий треугольник, по краям окоямленный яркими шарообразными огнями желтого цвета. К объекту периодически подлетали и отлетали от него более мелкие и менее яркие точечные объекты, которые также отображены на схеме очевидца. Основной объект не перемещался, и во все дни наблюдения находился примерно на одном и том же месте. Очевидцами, кроме опрошенного субъекта, являлись еще 4 работника лесного хозяйства. Примечание о районе оз. Ведлозера: Район оз. Ведлозера считается в республике Карелия аномальной зоной, например, явление, известное как "Водяной из Ведлозера" попало в известную книгу Николая Непомнящего "Энциклопедия непознанного". Ссылка на отрывок книги Копия отрывка в PDF Также, по сообщениям местных жителей, возле оз. Ведлозеро наблюдались и иные аномальные явления. Коллега из нашей группы предложила рациональное объяснение, заключающееся в том, что это был метеорологический стационарный зонд-аэростат, снабженный светодиодной подсветкой, а размер и расстояние до объекта были неверно оценены наблюдателями. Однако, данная гипотеза не объясняет более мелких объектов, подлетающих и улетающих от и к основному. Отчет составлен 29.07.2023 г., информационным координатором группы "Дельта", г. Петрозаводск, р. Карелия. Опрос свидетеля НВЯ/НЛО произведен лично. Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/29/otc |

|

hex_laden |

3:36a | Опенсурсная программа для чтения формата vCard (VCF) Понадобилось, нашел вот. Пост от склероза и для бэкапа. Скачать с SourceForge Копия на Mega.NZ Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/29/ope |

| Tuesday, July 25th, 2023 | ||

|

hex_laden |

6:21a | Преобразование двоичных (RAW) данных в текстовый шестнадцатеричный формат. Задача, которую мне поставил клиент, была такая - преобразовать бинарный файл в текст, который можно распечатать и переслать по почте. Чтоб его можно было сканером распознать, и обратно в бинарный файл преобразовать. Ну очень плохо ходят флэшки, и тем более, криптостойкие донглы промеж границ из-за Хуйла, сами понимаете. Пример тестового бинарного файла (в Linux):  В Windows:  Понятно, что напечатать это нельзя, для распечатки надо преобразовать бинарный RAW-формат в что-то удобопечатоемое, например в строки, содержащие шестнадцатеричные цифры: В Linux есть сразу несколько инструментов, позволяющих выполнить дамп файла в набор шестнадцатеричных значений, причем "из коробки". Не зря же эта ОС изначально писалась программистами для программистов. Кратко ознакомиться с этими инструментами можно здесь: Convert Binary Data to Hexadecimal (оригинал статьи на буржуйском) Преобразование двоичных данных в шестнадцатеричный формат (Перевод на русский, PDF) Я воспользовался утилитой hexdump, и написал небольшой скрипт, который при вызове его с параметром, содержащим путь к файлу, создает в каталоге с оригинальным файлом файл имя_оригинального_файла.dump, который содержит шестнадцатеричное представление исходного файла:dumpfile <имя_файла>Основной алгоритм укладывается в одну строку: cat $1|hexdump -e '27/1 "%02X " "\n"' >$1.dump1. Читаем файл, переданный на вход скрипта командой cat.2. Передаем в pipe ( |) данные hexdump'у3. Скидываем вывод ( >) в файл $1.dumpСкрипт на GitHub В винде, как обычно - в таких случаях все через жопу, слава Ктулху, нашлись умные люди, которые все сделали за меня на BAT/CMD и доступном в системе JScript. Совместимость - начиная с Windows XP HEXDUMP [/Опция [Значение]]...Записывает содержимое стандартного ввода в шестнадцатеричном виде в стандартный вывод, по 16 байт на строку, используя следующий формат: ООООООО ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ ХХ АААААААААААААААААгде: 0000000 = шестнадцатеричное смещение в пределах файлаXX = шестнадцатеричное значение байтаAAAAAAAAAAAAAAAA = байты в формате ASCII (управляющие коды и не-ASCII в виде . [символ точка])Вывод кодируется как ASCII, каждая строка завершается символом CarriageReturn - перевод строки. Поведение можно изменить, добавив любую комбинацию следующих параметров: - /I InFile — ввод из InFile вместо стандартного ввода- /O OutFile — вывод в OutFile вместо stdout: — перезаписывает InFile- /NA - отключить вывод ASCII-символов.- /NO - отключить вывод смещений- /R - Необработанный шестнадцатеричный код в одной строке без пробелов между байтами.- /LF - LineFeed как признак конца строки (UNIX-формат) вместо CarriageReturn LineFeed (по умолчанию, формат Windows)- /NL - без разделителей строк, весь вывод в одной строке без разделителей строк- /U - вывод в кодировке Unicode с BOM (UTF-16)- /V - Вывести информацию о версии- /? - Вывести эту справкуHEXDUMP.BAT версии 2.1 был написан Дэйвом Бенхамом.и поддерживается на https://www.dostips.com/forum/viewt Вывод в файл (пример): hex_dump.bat /I test.temp /O test.temp.dump /NA /NOВывод на консоль: hex_dump.bat /I test.temp /NA /NOПример вывода на консоль: С GitHub Перевод помощи к скрипту Источник Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/25/pre |

| Friday, July 21st, 2023 | ||

|

hex_laden |

6:11a | Аналог линуксовой команды cat в Windows Внезапно, есть. Это команда type.Использование: type <путь_и_имя_файла>Формат командной строки: TYPE [диск:][путь]имя_файлаПримеры: type /? - отобразить подсказку по использованию.type mytextfile.txt - вывести на экран содержимое текстового файла mytextfile.txt текущего каталога.type mytextfile.txt | more - вывести на экран содержимое текстового файла mytextfile.txt в постраничном режиме.type mytextfile.txt > D:\newfile.txt - перенаправление вывода команды type в файл, т.е. копирование текстового файла mytextfile.txt в текстовый файл D:\newfile.txt.type bigfile.iso > nul - вывод файла на фиктивное устройство nul, что эквивалентно просто чтению заданного файла.При выводе на экран нетекстовых файлов, байты, содержимое которых представлено неотображаемой частью таблицы ASCII ( 0x00 – 0x1F) интерпретируется как служебные символы, что выражается в непредсказуемом перемещении курсора, выводе звука, очистке окна и т.п.Источник Совместимость: DOS 6.x и выше. Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/21/ana |

| Monday, July 17th, 2023 | ||

|

hex_laden |

5:35a | Новое кумулятивное обновление Windows 7 от любимейшего Simplix Понадобилось в одном из офисов массово обновить винды. 1. Теперь пакет с сайта не скачать с российских IP. 2. Не установится, если обнаружит российский IP при запуске, надо физически отключать интернеты, выдернув сетевой кабель из компа. Понятно, в связи с чем. На форумах (дурацких) люди (дурацкие) говорят, что последний пакет обновлений грохает русскую винду, даже если предыдущие и следующие условия соблюдены. Все работает, проблем не возникло, проверено 15 раз.   Как ответить на вопросы правильно, думаю, догадаетесь сами. И да, минутку надо подождать, после появления второго окна (на совсем медленных ведрах лучше две). Скачать обновление (последняя версия) Последняя довоенная версия (копия), если кому надо для успокоения души. Ключик спрашивать лично в Телеграме, вате не дам. Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/17/nov |

| Tuesday, July 11th, 2023 | ||

|

hex_laden |

4:15a | UPD к предыдущему посту про tcplay. TCPLAY: шифрование несистемного раздела. (копия) /etc/rc.d/rc.local_shutdown):umount /mnt/sdb2c7. Отмонтирование и отключение раздела (поместить в скрипт /etc/rc.d/rc.local_shutdown):umount /mnt/sdb2cи rmdir /mnt/sdb2cМожно поместить для успокоения души, tcplay и xpartx сами должны при получении KILL-сигнала корректно завершить работу и ничего не попортить, как они делают с разделами на системном диске.Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/11/upd-k-p |

| Thursday, July 6th, 2023 | ||

|

hex_laden |

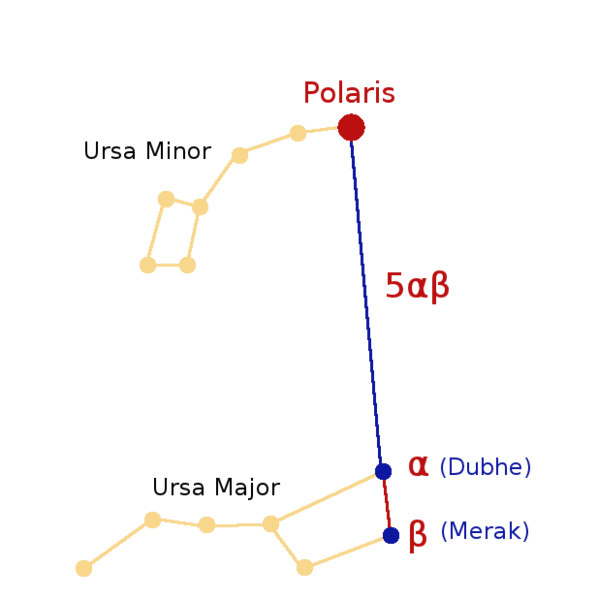

8:30a | Как найти Полярную звезду. И немного про эффект Манделы. Пост Леонида Каганова напомнил историю. Во-первых, расскажу, как найти ее правильно, а во-вторых, вспомню, как несколько лет назад, со мной и друзьями случился "эффект Манделы" ИРЛ.  Чтобы найти Полярную звезду, надо сначала найти характерную конфигурацию из семи ярких звёзд — созвездие Большой Медведицы, напоминающее ковш (астеризм Большой Ковш), затем через две звезды (Дубхе и Мерак) «стенки» ковша, противоположной «ручке», мысленно провести линию, на которой отложить пять раз расстояние между этими крайними звёздами. Примерно в конце этой линии находится Полярная звезда. Направление на Полярную звезду совпадает с направлением на север, а её высота над горизонтом совпадает с широтой наблюдателя. В Википедии есть правильная инструкция Сидим с друзьями, Тема спрашивает, помню ли я, как найти полярную звезду. Вообще, это такой школьный вопрос по астрономии, который мы обычно задаем новым членам нашего общества, типа такой вопрос на профпригодность. - Конечно, ищешь Большую Медведицу (ковш), потом направляешь взгляд вверх, там будет Малая Медведица, от хвоста Большой Медведицы (от последней звезды в хвосте Большой) проводишь линию, получается, третья звезда в ковше Малой, если считать сверху и слева направо, это она и есть. Скай и Санек это дело подтверждают. А они наблюдатели гораздо лучше меня, у них вся карта северного полушария в голове. - А теперь, парни, загуглите-ка вики! Звезда-то Полярная в хвосте ковша Малой Медведицы. Оказывается, все так, в хвосте, и схема есть в Википедии, как ее найти. И по бумажной карте, которая висит в нашем "офисе" я сверился, да, Полярная - последняя звезда в "ручке" ковша Малой Медведицы. Причем, Тема помнит оба варианта, а мы только неправильный. Во всяком случае, неправильный в этой вселенной. Вот ще це було? Были ж абсолютно трезвые и без веществ, а с ума поодиночке сходят, вместе только гриппом болеют. До сих пор тот случай иногда вспоминаем. Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/06/kak-n |

| Sunday, July 2nd, 2023 | ||

|

hex_laden |

5:05p | ПОЛНЫЙ ПРЕВЕД!  Архивное фото нашивочки другана. Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/07/02/pol |

| Friday, June 30th, 2023 | ||

|

hex_laden |

10:18p | TCPLAY: шифрование несистемного раздела. Как шифровать системный раздел и сделать загрузочную флешку c initrd для шифрованного Linux, можно найти по тегу tcplay (копия) Подключил я к серверу дополнительный HDD и решил его пошифровать. Внимание! Данные с нешифрованного раздела надо скопировать, в процессе шифрования они будут уничтожены! 1. Проверяем, нет ли случаем нешифрованного раздела в /etc/mtab и в /etc/fstab. Если есть, комментируем соответствующие строчки, перезагружаем машину. Пример:fstab:mtab:2. Генерируем ключ, можно воспользоваться /dev/urandom (да, это безопасно, уже обсуждалось):dd if=/dev/urandom of=sdb2key bs=1 count=1048576Вывод: 1048576+0 records in3. Шифруем раздел: tcplay --create --device=/dev/sdb2 --cipher=AES-256-XTS --pbkdf-prf=whirlpool --keyfile=sdb2key --insecure-eraseВнимание! Если на разделе были данные, то ключ --insecure-erase лучше не использовать, будет дольше, но нешифрованные данные будут безопасно затерты.Внимание! Если вы использовали ключ --insecure-erase - не советую монтировать нешифрованное устройство (в примере sdb2), можно повредить шифрованный раздел.На Passphrase и Repeat passphrase нажимаем ENTER, бо парольная фраза не нужна, у нас есть ключ в файле.Вывод: Идем пить чай, процесс генерации заголовков и шифрования будет долгим, а если не использовать ключ --insecure-erase, то еще дольше.5. Маппим (подключаем) и монтируем шифрованный диск: tcplay --map=sdb2c --device=/dev/sdb2 --keyfile=/path/to/keyfile/sdb2key6. Далее диск надо отформатировать, желательно в нежурналируемой файловой системе, например ext2: mkfs -t ext2 /dev/mapper/sdb2cВывод: Продолжаем монтирование: mkdir -p /mnt/sdb2cЭти же строки надо включить в стартовый скрипт ( /etc/rc.d/rc.local) :tcplay --map=sdb2c --device=/dev/sdb2 --keyfile=/path/to/keyfile/sdb2keyгде: /path/to/keyfile/sdb2key - путь к реальному ключевому файлу. Файл(-ы) от других разделов вполне можно хранить на системном разделе, если тот зашифрован.7. Отмонтирование и отключение раздела (поместить в скрипт /etc/rc.d/rc.local_shutdown):umount /mnt/sdb2c и rmdir /mnt/sdb2cМожно поместить для успокоения души, tcplay и xpartx сами должны при получении KILL-сигнала корректно завершить работу и ничего не попортить, как они делают с разделами на системном дискеФАНФАРЫ! Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/06/30/tcp |

| Monday, June 26th, 2023 | ||

|

hex_laden |

9:24a | Linux: Отключение проверки SSL-сертификатов в git. Внимание! Так делать не рекомендуется всеми официальными источниками, но если очень надо, то можно. Используйте на свой страх, риск и хвост! Если, при клонировании репозитория ( git clone https://example.org/project.git) случилось следующее:Cloning into 'project '...То сертификат, либо сайта, либо один из корневых в вашей системе просрочен. Примечание: Интернет-адреса условные для примера. git config --global http.sslVerify "false"Выполнять надо от root.После этого git не будет проверять валидность сертификатов из любых источников. git config --global http.sslVerify "true"Т.е. если такой баг только на каком-то одном сайте, то можно выключить, скачать и снова включить. Но помните, это глобальный параметр. Не включите обратно, так и будет игнорировать сертификаты. Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/06/26/lin |

|

hex_laden |

8:46a | Sqlite3 для Slackware Пост для бэкапа, вдруг если что искать потом буду. Скачать (исходники и готовый пакет для Slackware) version 3.42.0 с Mega.nz Это репост с сайта http://tolik-punkoff.com Оригинал: https://tolik-punkoff.com/2023/06/26/sql |