October 2030

| |

|

1 |

2 |

3 |

4 |

5 |

| 6 |

7 |

8 |

9 |

10 |

11 |

12 |

| 13 |

14 |

15 |

16 |

17 |

18 |

19 |

| 20 |

21 |

22 |

23 |

24 |

25 |

26 |

| 27 |

28 |

29 |

30 |

31 |

|

10/21/22 07:16 pm

Скрипт для тестирования сетевых соединений. Инструкция.

ПреамбулаДрузья из одной небольшой фиромочки попросили написать небольшой скрипт для тестирования соединений, чтобы быстро понять, где отвалилось. Например, упал роутер, не отвечает внутренний сервер, упал провайдер, или сдох VPN. Попросили сделать кросивое, с этим тоже справился, ошибки выделяются красным цветом, пройденные этапы зеленым, можно включить или отключить звуковое оповещение через PC-speaker. Что умеет+ Последовательно проводить два вида тестов: ping и получение страницы (или файла) с web-сервера + Оповещать пользователя об ошибках или пройденных тестах, с цветным текстом. + Выдавать звуковые сигналы об успешном завершении теста, или об ошибке на PC-speaker.  Для звуковых оповещений должен быть настроен PC-speaker и установлена утилита beep ( копия). Последовательность операций задается в конфигурационном файле. Конфигурационный файлКонфигурационный файл состоит из строк следующего формата: операция|адрес|отображаемое описание|прервать/игнорироватьПока поддерживаются только две операции: ping - для ping'а адреса getp - для получения страницы или файла с WEB-сервера (с помощью wget) адрес - адрес, WWW для getp, IP или WWW для ping. отображаемое описание - описание операции, текст, который будет выводиться на консоль. прервать/игнорировать - при ошибке операции, если указано ключевое слово break, скрипт останавливает работу и выводит сообщение о том, что в ходе тестирования произошли ошибки. Если указать иное значение, например, skip, то скрипт продолжит производить тесты, пока не закончится конфигурационный файл, или пока не будет следующий сбой в тесте, где указана опция break. Названия операций и break нечувстивительны к регистру (т.е. можно написать Ping, ping или Getp, GeTP или BreaK, breaK). Первые два поля (операция и адрес) являются обязательными. Если они не будут указаны, скрипт будет прерван на строке с ошибкой: ...

Ping|192.168.0.1|Main router|break #Main router ping

ping|[ДАННЫЕ УДАЛЕНЫ]|Provider IP|break

getp

...  Если не будет указано поле описания, то оно будет по умолчанию установлено в значение No desription:  Если последнее поле не будет заполнено, то оно принимает значение break. Если в первом поле будет неверно указанный код операции, то скрипт его проигнорирует, выдав соответствующее сообщение, продолжит выполнять другие операции, но завершится с ошибкой: Ping|192.168.0.1|Main router|break #Main router ping

ping|[ДАННЫЕ УДАЛЕНЫ]|Provider IP|break

getp|[ДАННЫЕ УДАЛЕНЫ]|Provider page

1234|[ДАННЫЕ УДАЛЕНЫ]|VPN Server IP|break

ping|8.8.8.8|Internet IP|break

getp|google.com|Internet page|break Для разделения полей используется символ Для разделения полей используется символ |В конфигурационном файле можно использовать комментарии, начинающиеся с символа #, все, что находится после этого символа - игнорируется. Пустые строки также игнорируются. Пример конфигурационного файла (без данных)#inettest.cfg example

Ping|192.168.0.1|Main router|break #Main router ping

ping|x.x.x.x|Provider IP|break #Change x.x.x.x to your provider ip

getp|myprovider.net|Provider site page|skip #change myprovider.net to real site your provider

ping|x.x.x.x|VPN Server IP|break #Change x.x.x.x to real VPN provider IP

ping|8.8.8.8|Internet IP|break

getp|google.com|Internet page|breakПеременные скриптаСкрипт не имеет параметров командной строки, основные настройки осуществляются через переменные самого скрипта: CONFIG - путь к конфигурационному файлу, например CONFIG="./inettest.cfg". Если конфигурационный файл не будет найден, скрипт выдаст ошибку: CRITICAL ERROR: Config file ./inettest.cfg not exist! NOCOLOR - если значение равно 0, включить вывод цветного текста на консоль, если 1 - отключить. По умолчанию 0NOCOLOR=1:  NOSOUNDP - включение ( по умолчанию 0) или отключение ( 1) звука в процессе тестов. Звук выдается после каждого отдельного теста. NOSOUNDF - аналогично предыдущей переменной, только звук звучит после окончания всех тестов или их прерывания. NOADDR - 0, включить тестируемый адрес в вывод скрипта, 1 - не включать. NOADDR=0:  NOADDR=1:  PACKETS - количество пакетов для команды ping (по умолчанию PACKETS=3) TIMEOUT - тайм-аут для получения страницы или файла (в скрипте делается с помощью wget, по умолчанию TIMEOUT=5) Тест при ошибке сетиКонфиг: Ping|192.168.0.1|Main router|break #Main router ping

ping|[ДАННЫЕ УДАЛЕНЫ]|Provider IP|skip

getp|[ДАННЫЕ УДАЛЕНЫ]Provider page|skip

ping|[ДАННЫЕ УДАЛЕНЫ]|VPN Server IP|break

ping|8.8.8.8|Internet IP|break

getp|google.com|Internet page|breakРезультат:  Коды ошибок Коды ошибокping: 1 — No reply (не один из пакетов до пингуемого адреса не дошел) 2 — Other error (другая ошибка, в большинстве случаев — «сеть недоступна»). getp ( wget): 1 — Иная / общая ошибка (generic error code) 2 — Ошибка в параметрах командной строки или файлах конфигурации (.wgetrc или .netrc) 3 — Ошибка файлового ввода/вывода (I/O error) 4 — Ошибка сети (например, при обрыве связи) 5 — Ошибка SSL 6 — Ошибка идентификации (неправильное имя пользователя или пароль) 7 — Ошибка протокола 8 — Ошибка сервера (например, нужный файл на сервере не найден, ошибка 404) Коды возврата скрипта0 - Ошибок в ходе тестов не произошло. 1 - Произошла хотя бы одна ошибка. СкачатьРепозиторий на GitHubЭто репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2022/10/21/skript-dlya-testirovaniya-setevyh-soedinenij-instruktsiya/

10/6/22 04:29 am

Linux: как проверить в скрипте, пингуется ли адрес.

Оказалось все очень просто.

ping <ip|url> -c <packets_count>

где:

<ip|url> - IP или URL адрес

ip - IP-адрес (например 8.8.8.8 или 192.168.0.1)

url - URL-адрес (например google.com)

<packets_count> - количество отправленных пакетов

В следующем примере мы пингуем google.com:

ping google.com -c 3

Вывод команды приводить не буду для экономии места, кому нужно, смотрите на PasteBin

Можно пропинговать и по IP, например, локальный роутер:

ping 192.168.0.1 -c 3

Вывод, опять же на PasteBin

Внимание! Количество отправленных пакетов (-с <число>), если вы используете ping в скрипте bash нужно указать обязательно, иначе команда ping никогда не прекратит свою работу и завесит скрипт, в отличии от команды ping в Windows (она по умолчанию посылает 5 пакетов и прекращает работу).

Коды возврата pingЕстественно, для анализа работы ping в скрипте, нам потребуются коды возврата. К сожалению, в официальном man для команды ping их, почему-то забыли указать. 0 - Success (хоть один из пакетов дошел до адреса) 1 - No reply (не один из пакетов до пингуемого адреса не дошел) 2 - Other error (другая ошибка, в большинстве случаев - "сеть недоступна"). На всякий случайЕсли произошла ошибка с кодом 2, то команда ping выводит на stderr сообщение об ошибке, например: ping 8.8.8.8 -c 3

connect: Network is unreachableОтключение выводаping является полуинтерактивной командой, и показывает параметры отправленных пакетов ( см. на PasteBin), если это не нужно, можно отключить вывод стандартным способом, перенаправив вывод команды ping из stdin и stderr в /dev/null, например: ping 8.8.8.8 -c 3 >/dev/null 2>/dev/nullгде: >/dev/null - перенаправление stdin в нуль-устройство 2>/dev/null - перенаправление stderr в нуль-устройство ПримерПростейшее использование команды ping в скрипте: #!/bin/bash

#testping

# $1 - IP or URL address

ping $1 -c 3 >/dev/null 2>/dev/null

if [ $? -eq 0 ]; then

echo "Pinging!"

else

echo "Not pinging!"

fismallwolfie@wolfschanze:~/nettest$ ./testping 8.8.8.8

Pinging!

smallwolfie@wolfschanze:~/nettest$ ./testping 666.666.666.666

Not pinging!

smallwolfie@wolfschanze:~/nettest$ ./testping 192.168.0.55

Not pinging!

smallwolfie@wolfschanze:~/nettest$ ./testping example.org

Pinging!Это репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2022/10/06/linux-kak-proverit-v-skripte-pinguetsya-li-adres/

10/5/22 07:34 am

Цветной текст в консоли Linux #3. Улучшаем совместимость скрипта.

ПреамбулаДрузья ![[info]](http://lj.rossia.org/img/userinfo.gif) ketmar ketmar и ![[info]](http://lj.rossia.org/img/userinfo.gif) grusha grusha отправили мне несколько ценных замечаний по поводу покраски консоли из скрипта ( копия). Решил про них здесь отдельно написать, и модифицировать скрипт Замечание #1, попадание ESC-последовательностей в поток, при вызове скрипта в потокеРешил начать с него, оно более важное. Впрочем, отдельно ему посвятил маленькую заметку ( копия), где описал проблему и ее решение, так что осталось только применить, оборачиваю основной код функции echoc() в if, осушествляющий проверку, вызвали ли скрипт в терминале или в потоке: if [ -t 1 ];then

E__="\x1b[${FGROUND[$2]}m"

if [ -n "$3" ];then

E__="$E__\x1b[${BGROUND[$3]}m"

fi

if [ -n "$4" ];then

E__="$E__\x1b[$4""m"

fi

echo -e "$E__$1\x1b[0m"

else

echo "$1"

fiЕсли не в терминале, просто выводим обычный текст без ESC-кодов: В функции echocn() поступаем аналогично, просто к вызову echo не забываем добавить пареметр -n: if [ -t 1 ];then

...

echo -e -n "$E__$1\x1b[0m"

else

echo -n "$1"

fi . Т.е. максимально совместимыми цветами с терминалом являются только первые 7: коды 30..37 для текста, 40..47 для фона, дефолтные коды 39 и 49 для текста и фона соответственно (см. таблицу из предыдущей заметки ( копия)). Коды для яркости текста ( 90..97) и фона ( 100..107) расширение стандарта и поддерживаются не всеми терминалами. Для текста есть способ увеличить яркость - включить полужирный режим: семь цветов плюс полужирный с расчётом на то, что это давно уже яркость текста. Совместимые цвета и стилиИтого, получаем вот такую таблицу совместимых цветов: | # | Название цвета | Код цвета текста | Код цвета фона | | 0 | Default (По умолчанию) | 39 | 49 | | 1 | Black (Черный) | 30 | 40 | | 2 | DarkRed (Темно-красный) | 31 | 41 | | 3 | DarkGreen (Зеленый) | 32 | 42 | | 4 | DarkYellow (Темно-желтый) | 33 | 43 | | 5 | DarkBlue (Синий) | 34 | 44 | | 6 | DarkMagenta (Темно-фиолетовый) | 35 | 45 | | 7 | DarkCyan (Темный аквамарин) | 36 | 46 | | 8 | Gray (Серый) | 37 | 47 | | 9 | DarkGray (Темно-серый) | 1;30 | - | | 10 | Red (Красный) | 1;31 | - | | 11 | Green (Ярко-зеленый) | 1;32 | - | | 12 | Yellow (Желтый) | 1;33 | - | | 13 | Blue (Голубой) | 1;34 | - | | 14 | Magenta (Фиолетовый) | 1;35 | - | | 15 | Cyan (Аквамарин) | 1;36 | - | | 16 | White (Белый) | 1;37 | - |

Код сброса: \x1b[0m - сбрасывает настройки консоли (цвет текста, фона и стиль) к значению по умолчанию. Он работает нормально. Заодно уж выбросил из таблицы стилей "мигающий" и "невидимый", которые объективно не работают: | Код стиля | Стиль текста | | 0 | Default (По умолчанию) | | 1 | Bold (Жирный/яркость текста) | | 4 | Understrike (Подчеркнутый) | | 7 | Inversing (Инверсия), цвет фона и текста меняются местами |

Модифицируем скриптМассивы с кодами цветов теперь выглядят так (массив с именами показан для лучшего понимания): NAMES=(Default Black DarkRed DarkGreen DarkYellow DarkBlue DarkMagenta DarkCyan Gray DarkGray Red Green Yellow Blue Magenta Cyan White)

FGROUND=("39" "30" "31" "32" "33" "34" "35" "36" "37" "1;30" "1;31" "1;32" "1;33" "1;34" "1;35" "1;36" "1;37")

BGROUND=(49 40 41 42 43 44 45 46 47)И подправляем вывод: echo -e "Foreground color:\tBackground color:"

for N in {0..16}; do

if [ $N -eq 1 ];then #foreground

echocn "$N - ${NAMES[$N]}" $N 4

else

echocn "$N - ${NAMES[$N]}" $N

fi

echo -e -n "\t\t"

if [ $N -le 8 ];then

if [ $N -gt 1 ];then

echoc " ${NAMES[$N]} " 1 $N #background

else

echoc " ${NAMES[$N]} " 0 $N

fi

else

echo

fi

done

echo

echocn "Default" 0 0 0; echo -n " "

echocn "Bold" 0 0 1; echo -n " "

echocn "Understrike" 0 0 4; echo -n " "

echocn "Inversing" 0 0 7; echo -n " "

echo

echoВывод в терминал:  Вывод в файл: ./esccolorscomp >test.txt

Замечание #3. Об использовании tputЯ задал вопрос, а не проще ли вместо ESC-кодов использовать tput, о чем я уже писал ( копия). Ответ был таким: Он требует установленого ncurses, в общем и целом — никто не гарантирует его наличия. Готовый скриптНа GitHubЭто репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2022/10/05/tsvetnoj-tekst-v-konsoli-linux-3-uluchshaem-sovmestimost-skripta/

10/4/22 03:57 am

Как проверить, вызван ли скрипт из терминала, или вывод скрипта перенаправлен в поток.

Как проверить, вызван ли скрипт из терминала, или вывод скрипта перенаправлен в поток.

ПреамбулаА зачем? Это логическое продолжение темы ( копия) про покраску текста в терминале. Если использовать ESC-последовательности, то они, что логично, попадут в файл, если пользователь перенаправит туда вывод скрипта, и получится бяка:  Потому, надо проверить, вызвали ли скрипт из терминала, или вывод скрипта перенаправлен в поток. РешениеПо итогам обсуждения с ![[info]](http://lj.rossia.org/img/userinfo.gif) ketmar ketmar и ![[info]](http://lj.rossia.org/img/userinfo.gif) grusha grusha решение нашлось: if [ -t 1 ];then

echo -e "\x1b[32;1mRun in terminal\x1b[0m"

else

echo "Run in pipe"

fiВызов из терминала: ./testpipe

Run in terminalВызов в потоке: ./testpipe >test.txtСодержимое файла test.txt: Run in pipeТестовый скриптна GitHubЭто репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2022/10/04/kak-proverit-vyzvan-li-skript-iz-terminala-ili-vyvod-skripta-perenapravlen-v-potok/

10/2/22 03:03 am

Цветной текст в консоли #2

ПреамбулаМы уже красили консоль при помощи tput ( копия), но есть лучший способ, при помощи эскейп-последовательностей, там немного сложнее и запутаннее синтаксис, но зато нормальная поддержка 16 цветов и стилей.  ESC-последовательности ESC-последовательностиESC-последовательность это код, который вставляется в вызов команды echo или printf перед, после или прямо посреди текста, который мы собираемся выводить. Синтаксис кода такой: \x1b[???m, где вместо ??? надо вставить код цвета текста, фона или стиля текста. Коды можно перечислять через точку с запятой: \x1b[???;???;???m или несколько кодов подряд: \x1b[???m\x1b[???m\x1b[???m. 1b - это код символа ASCII 27, который соответствует коду клавиши ESC (откуда и название). Коды цвета и фона| # | Название цвета | Код цвета текста | Код цвета фона | | 0 | Default (По умолчанию) | 39 | 49 | | 1 | Black (Черный) | 30 | 40 | | 2 | DarkRed (Темно-красный) | 31 | 41 | | 3 | DarkGreen (Зеленый) | 32 | 42 | | 4 | DarkYellow (Темно-желтый) | 33 | 43 | | 5 | DarkBlue (Синий) | 34 | 44 | | 6 | DarkMagenta (Темно-фиолетовый) | 35 | 45 | | 7 | DarkCyan (Темный аквамарин) | 36 | 46 | | 8 | Gray (Серый) | 37 | 47 | | 9 | DarkGray (Темно-серый) | 90 | 100 | | 10 | Red (Красный) | 91 | 101 | | 11 | Green (Ярко-зеленый) | 92 | 102 | | 12 | Yellow (Желтый) | 93 | 103 | | 13 | Blue (Голубой) | 94 | 104 | | 14 | Magenta (Фиолетовый) | 95 | 105 | | 15 | Cyan (Аквамарин) | 96 | 106 | | 16 | White (Белый) | 97 | 107 |

Код сброса: \x1b[0m - сбрасывает настройки консоли (цвет текста, фона и стиль) к значению по умолчанию. Коды стиля текста| Код стиля | Стиль текста | | 0 | Default (По умолчанию) | | 1 | Bold (Жирный) | | 4 | Understrike (Подчернкутый) | | 5 | Blinking (Мигающий), не работает, получается серый текст на темно-сером фоне | | 7 | Inversing (Инверсия), цвет фона и текста меняются местами | | 8 | Invisible (Невидимый), не работает |

Тестовый скрипт1. Проще всего покласть названия цветов, а также коды цвета и фона в массивы: NAMES=(Default Black DarkRed DarkGreen DarkYellow DarkBlue DarkMagenta DarkCyan Gray DarkGray Red Green Yellow Blue Magenta Cyan White)

FGROUND=(39 30 31 32 33 34 35 36 37 90 91 92 93 94 95 96 97)

BGROUND=(49 40 41 42 43 44 45 46 47 100 101 102 103 104 105 106 107)2. Создадим функцию echoc(), принимающую три параметра, цвет текста, цвет фона и стиль: echoc() #Text, color, background, attributes

{

...

Тут будет код

...

}Внутри функции: if [ -z "$2" ];then

echo "$1"

return

fi Если второго параметра нет, просто вызываем echo и выходим из функции. E__="\x1b[${FGROUND[$2]}m"Второй параметр, номер кода цвета текста в массиве, формируем ESC-последовательность с ним во временную переменную. if [ -n "$3" ];then

E__="$E__\x1b[${BGROUND[$3]}m"

fiЕсли есть третий параметр - добавляем ESC-последовательность для цвета фона. if [ -n "$4" ];then

E__="$E__\x1b[$4""m"

fi Если есть четвертый - добавляем код для стиля текста ( 1, 4, 5, 7, 8), см. таблицу выше. echo -e "$E__$1\x1b[0m"Выводим текст: -e - параметр, позволяющий команде echo обрабатывать ESC-последовательности. $E__ - переменная, в которой сформирована ESC-последовательность. $1 - выводимый текст. \x1b[0m - после текста вставляем код сброса. 3. Создаем функцию echocn(), которая от функции echoc() отличается одной строчкой: echo -e -n "$E__$1\x1b[0m"где -n - вывести текст без перевода строки 4. Выводим в цикле названия цветов, и примеры цвета и фона: echo -e "Foreground color:\tBackground color:"

for N in {0..16}; do

if [ $N -eq 1 ];then #foreground

echocn "$N - ${NAMES[$N]}" $N "16"

else

echocn "$N - ${NAMES[$N]}" $N

fi

echo -e -n "\t\t\t"

if [ $N -gt 1 ];then

echoc " ${NAMES[$N]} " 1 $N #background

else

echoc " ${NAMES[$N]} " 0 $N

fi

done5. И тестируем стили: echo

echocn "Bold" 0 0 1; echo -n " "

echocn "Understrike" 0 0 4; echo -n " "

echocn "Blinking" 0 0 5; echo -n " "

echocn "Inversing" 0 0 7; echo -n " "

echocn "Invisible" 0 0 8; echo -n " "

echo

echoРезультат - в скрине в начале поста Готовый скриптНа GitHubПо мотивамКак изменить цвет текста в терминале LinuxЭто репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2022/10/02/tsvetnoj-tekst-v-konsoli-2/

9/30/22 02:53 am

Отключение проверки сертификатов в curl

ПреамбулаПри использовании скрипта 0x0.sh, из предыдущего поста ( копия), внезапно напоролся на ошибку curl: (60) SSL certificate problem: certificate has expired. Грешным делом подумал, что у меня в системе протухли корневые сертификаты, поскольку слаку я триста лет не обновлял, уже лет 5 без переустановки стоит, даже пошел, и нашел как их вроде бы стандартным способом обновить. Недопомогло. Потом думаю, если бы сертификаты все совсем были старые и просроченные, у меня бы ничего не работало, ни curl, ни wget, ни браузеры, ни ютупчик. А тут вроде как всего один сайтик, что-то тут не то, или я не так делаю, или на сайте косяк. Неделю проебавшись, пошел спросил у более знающего юзера ![[info]](http://lj.rossia.org/img/userinfo.gif) ketmar ketmar. Да отключи ты их к лешему, или опциями командной строки, или на уровне конфига, ответил он. Отключение проверки сертификатов в curl на уровне пользовательского конфига.curl, перед проверкой параметров командной строки, заглядывает в свой конфиг в каталоге пользователя, так что в нем можно установить локальные (относительно пользователя) параметры по умолчанию. Нас интересует опция отключения проверки сертификатов. 1. Заходим в свой домашний каталог ( /users/<ваше_имя пользователя>/) 2. Создаем файл .curlrc3. Прописываем в нем одну строчку: insecureОтключение проверки сертификатов в curl в скриптеДостаточно добавить параметр -k или --insecure до параметров -F "file=@<имя файла>", если вы curl'ом что-то отправляете, или до адреса URL, если вы curl'ом что-то получаете. Например, я модифицировал код скрипта 0x0.sh: Было: ...

url=$(curl ${curl_opts} -F "file=@${file}" "${host}")

...Стало: ...

url=$(curl ${curl_opts} --insecure -F "file=@${file}" "${host}")

...Было: ...

shortened=$(curl ${curl_opts} -F "shorten=${url}" "${host}")

...Стало: ...

shortened=$(curl ${curl_opts} --insecure -F "shorten=${url}" "${host}")

...Было: ...

uploaded=$(curl ${curl_opts} -F "url=${url}" "${host}")

...Стало: ...

uploaded=$(curl ${curl_opts} --insecure -F "url=${url}" "${host}")

...Заработало!smallwolfie@wolfshanze:/tmp# 0x0.sh -f 332068.jpg

uploading "332068.jpg"...

######################################################################## 100.0%

https://0x0.st/o4_0.jpgКотикКонечно же котролирующий передачу, развертку по горизонтали и вертикали, и держащий под котролем изображение и звук.  Ну и пропатченный скриптНа GitHubЭто репост с сайта http://tolik-punkoff.com Ну и пропатченный скриптНа GitHubЭто репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2022/09/30/otklyuchenie-proverki-sertifikatov-v-curl/

9/29/22 10:59 pm

Скрипт для постинга на файл-хостинг 0x0.st

Есть прикольный файл-хостинг 0x0.st, но постить на него можно только скриптом. Мопед не мой, просто оставлю его здесь.

На GitHub

Copyright 2016-2018 Kylie McClain <kylie@somas.is>

Краткая справка по использованию скрипта

Использование: 0x0.sh [-f <file>] [-s <url>] [-u <url>] [file]

Если файл не указан, скрипт загружает поток stdin

-f <file> - загрузить <файл>

-s <url> - шортинг адреса <url> (В настоящее время не поддерживается сервисом!)

-u <url> - загрузка содержимого по адресу <url>Это репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2022/09/29/skript-dlya-postinga-na-fajl-hosting-0x0-st/

9/25/22 11:06 pm

Цветной текст в консоли Linux #1

ПреамбулаЗахотел я как-то украсить скрипт, ну чтоб он не был таким скучным, и подумал - в DOS можно было красить консоль, а можно ли в Linux? Можно! Красим с помощью tputtput - команда, в основном предназначающаяся для управления консольным курсором, но покрасить она тоже может, хоть и довольно хреново. Общий синтаксис: tput <команда> <параметры>В нашем случае, интересуют команды, изменяющие цвет или стиль текста. Для удобства сведу их в таблицу: | Команда tput | Действие | | bold | Жирный текст, после вызова команды | | smul | Начало подчеркнутого текста | | rmul | Конец подчеркнутого текста | | rev | Реверс текста и фона, т.е. они меняются местами | | blink | Мигающий текст (не на одной консоли не сработал) | | invis | Невидимый текст (у меня не сработало) | | smso | Некий "выдающийся" (standout) режим, отличий при выводе не заметил | | rmso | Отключить "выдающийся" режим | | setaf <код_цвета> | Установить цвет текста | | setab <код_цвета> | Установить цвет фона | | sgr0 | Сбросить настройки терминала к значениям по умолчанию. |

Коды цвета tput, на самом деле, плох для окраски текста консоли, но зато хорош в синтаксисе. Не надо сочинять дополнительных функций для ESC-последовательностей (о них в следующей заметке), но он поддерживает только 7 основных цветов, а на некоторых консолях не срабатывает и белый цвет. Вот таблица цветов для текста и фона (значения одинаковые и для того, и для другого): | Код цвета | Цвет | | 0 | Черный (Black) | | 1 | Красный (Red) | | 2 | Зеленый (Green) | | 3 | Желтый (Yellow) | | 4 | Голубой (Blue) | | 5 | Фиолетовый (Magenta) | | 6 | Светло-голубой (Cyan) | | 7 | Белый (White), у меня почему-то не сработал. | | 8 | Не используется | | 9 | Возврат к цвету по умолчанию |

Как использовать Я написал тестовый скрипт, где последовательно перебираю цвета текста и цвета фона: tput setaf <код_цвета>, для текста tput setab <код_цвета>, для фона потом echo -n "некий текст", где некий текст - наименование цветов в массиве, см. исходник. А потом вызываю tput sgr0, чтобы сбросить консоль. Стили текста: echo "Text style:"

tput bold; echo "Bold"; tput sgr0

tput smul; echo "Underlined"; tput rmul

tput rev; echo "Reversed"; tput sgr0

tput blink; echo "Blinking"; tput sgr0

tput invis; echo "Invisible"; tput sgr0

tput smso; echo "Standout"; tput rmso

tput sgr0Что получилось Исходник на GitHubСмотреть здесьИсточникtput Исходник на GitHubСмотреть здесьИсточникtput, на буржуйском. Копия в PDFЭто репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2022/09/25/tsvetnoj-tekst-v-konsoli-linux-1/

7/15/22 05:50 am

Утечки DNS, что это такое, как справиться, как проверить, чем грозит.

ПреамбулаКрошка юзер пришел к админу, и спросила кроха - VPN себе купил, все равно, бля банят. Практически реальная история одного юзера, т.е. он купил себе малоизвестный, потому и неизвестный роскомкозлам VPN, пошел почитать kasparov.ru, а получил вот это:  Стали разбираться, VPN абсолютно не российский, сделанный двумя бразильскими рэперами-анархистами, логов не ведет, не является сторонним сервисом, поставляющим чужие услуги, просто пропуская трафик через себя, русских нод выхода нет. Значит, утечка DNS, т.е. VPN-провайдер позволяет использовать другие (кроме локального для провайдера VPN) DNS, а у провайдера прописан глобальный DNS-сервер. У Говнотелекома именно так. Что такое DNS, объясняю по рабоче-крестьянски.DNS расшифровывается как Сервер доменных имен. Один хрен, непонятно. Если совсем просто - это телефонный справочник. Или справочная служба. Например, вам хочется позвонить Вербицкому Михаилу Сергеевичу в Москве по такому-то адресу, но номера вы не знаете. Звоните в справочную службу 018, и вам говорят номер. Сейчас, конечно, нет телефонных служб и телефонных справочников, но представьте себе свой мобильник, мама у вас записана, как "Мамочка", жена, как "Любимка", брат, как "Саня Мелкий", а любовница, как "Иван Михалыч", а рядом с их именем отображается номер телефона. Интернет изначально не предполагал, что вообще будут какие-то имена сайтов, типа google.com (и вообще он выйдет за границы военного ведомства США), и компьютеры получали IP-адреса, состоящие из цифр с точкой, например google.com имеет IP-адрес 142.251.36.14Когда интернеты таки вылезли за границы DARPA и стали гражданской технологией, всем стало понятно, что юзверю неудобно набирать кучу цифири в адресной строке, т.е. 142.251.36.14 вместо google.com умные люди придумали систему DNS, т.е. браузер сначала обращается к специальному серверу, который сопоставляет имя сайта, например, того же google.com с его IP-адресом, и все должно заверте... Дыры в DNSМинус системы DNS в том, что запросы к DNS изначально не шифруются, соответственно, перехватить запрос и узнать, к какому сайту вы обращаетесь, или даже подменить запрос, и перенаправить на фишинговый сайт может любой, кто знает ваш IP и адрес DNS-сервера. Вторым способом, кстати, провайдеры осуществляли блокировку доступа к забаненным говнокомнадзором сайтам, ну и сейчас, как видите, осуществляют. Потом, конечно, фатальный недостаток постарались исправить, навешав на старый протокол DNSSEC, который тоже всей беды не решает, DOH или DoT, но один черт, не все сервера поддерживают новые расширения протокола, так что до конца эта беда по-прежнему не решена. Проверка на утечки DNS (DNS-leaks)Существует множество онлайн-сервисов, проверяющих утечки DNS, их реально очень много, практически у каждого крупного VPN-провайдера такой есть, есть и не у VPN-провайдеров, а сами по себе. Один из самых популярных https://www.dnsleaktest.com/Включаете JavaScript в браузере (если выключен) и нажимаете кнопку Extended Test: Вот, что у меня получилось:  Утекает, но на Запад, что хотя бы не так страшно. Пробуем другой сервис, например, берем самый первый из запроса "тест утечки DNS", у меня это https://whoer.net/ru/dns-leak-test. Как и выше, тестирую на офисной машине в своем офисе:  Иерархия запросов DNS Иерархия запросов DNSЗвучит страшно, но на самом деле все просто, DNS-запрос сначала обрабатывает ОС, установленная на данном компьютере, а потом, все вышеследующие системы по соединению. Например, представим ситуацию: 1. У вас есть локальный компьютер в квартире. 2. В квартире есть роутер или даже домашний сервер. 3. На сервере подключен VPN-провайдер. При запросе к сайту (любому), система сначала будет обращаться к локальным (т.е. компьютера) настройкам DNS, если доступ есть, то DNS-запрос будет отправлен на тот адрес, который будет указан в настройках. Если локальные настройки DNS не указаны прямо или не получаются автоматически, то система обратится к соединению с сервером/роутером, и получит настройки от него. Аналогично и сам сервер/роутер - он обратится к DNS-серверу нужного провайдера, конечно, если все настроено правильно. Соответственно, большинство утечек решаются правильной настройкой DNS на нужных устройствах, на крайний случай, обращением к провайдеру услуг. Если добросовестный, то поправит. Стандартные варианты конфигурации DNS и шлюза в Windows 7Можно посмотреть в графическом интерфейсе, и схонфигурировать нужную конфигурацию для Windows 7. Нужно зайти в Сеть и Интернет --> Сетевые подключения а потом найти основной адаптер, а потом протокол IPv4, и посмотреть как настроено (открыть пункт Протокол Интернета версии 4), теперь нажимаем Свойства и смотрим:  Ага, тут DNS выбирается автоматически. А вот, как сделано на рабочей машине:  Т.е на иллюстрации видно, что DNS и шлюз не прописаны. Такая конфигурация используется для локального (корпоративного) VPN, где сервер доступен вам из локальной сети, а рабочая станция вообще не может обратиться к Интернету, если соединение с VPN "упадет". Есть и третий вариант конфигурации - оставляем основной шлюз, например, основного провайдера, но DNS не прописываем. Не самый безопасный вариант, но используется, если VPN-провайдер вне локальной сети, т.е. компьютер связывается с провайдером VPN в Интернете, а тот уже сам назначит DNS-сервера, создав отдельное соединение, а в соединении с основным провайдером, DNS-сервера просто не будут указаны:  Посмотреть конфигурации DNS для всех существующих соединений Посмотреть конфигурации DNS для всех существующих соединенийКак я уже говорил выше, вышестоящее сетевое соединение (например VPN) может переопределить DNS, потому можно посмотреть DNS для всех существующих соединений через консоль: ipconfig /all|moreА вот и утечка! ...

Адаптер PPP lainserexp:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : lainserexp

Физический адрес. . . . . . . . . :

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 172.16.1.122(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.255

Основной шлюз. . . . . . . . . : 0.0.0.0

DNS-серверы. . . . . . . . . . . : 8.8.8.8

10.x.x.x

NetBios через TCP/IP. . . . . . . . : ВключенВнутренний корпоративный VPN оказался криво настроен - первым DNS-сервером выдает гуглевский 8.8.8.8, а локальный вторым. Звоним администратору, пусть меняет конфигурацию. Настройки DNS в LinuxНастройки DNS в Linux хранятся в файле /etc/resolv.conf, который представляет собой обычный текстовый файл, потому посмотреть и отредактировать его можно любым удобным текстовым редактором. Содержимое файла /etc/resolv.conf в котором, например, указаны публичные DNS-серверы Google: nameserver 8.8.8.8

nameserver 8.8.4.4Просмотр DNS в LinuxВ Linux DNS также может быть изменен сетевым соединением, и тоже есть возможность это проверить. 1. С помощью команды digdig google.comВывод (оставил только значимый результат): ...

;; ANSWER SECTION:

google.com. 300 IN A 142.251.36.14

;; Query time: 44 msec

;; SERVER: 10.10.0.1#53(10.10.0.1)

;; WHEN: Sat Jul 09 11:57:58 AKDT 2022

;; MSG SIZE rcvd: 55В строке SERVER указан использованный сервер DNS ( 10.10.0.1) и порт ( 53), заодно, можно увидеть и IP-адрес сайта ( 142.251.36.14) 2. Командой nslookup: nslookup google.comВывод:

Server: 10.10.0.1

Address: 10.10.0.1#53

Non-authoritative answer:

Name: google.com

Address: 142.251.36.14 Так же виден адрес используемого DNS-сервера и его порт и адрес сайта, к которому обратилась команда. Потом расскажу, как сделать локальный DNS-сервер в сети или на локальной машине. Источники1. Как скрыть Реальный DNS и почему его видно2. Как мне узнать, какой DNS-сервер использовать?3. Как узнать IP DNS сервера в LinuxКопии источников в одном архиве (RAR, PDF)Это репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2022/07/15/utechki-dns-chto-eto-takoe-kak-spravitsya-kak-proverit-chem-grozit/

11/2/21 08:35 am

Установка аналога apt-get в Cygwin

У Cygwin есть свой пакетный менеджер, встроенный, собственно, в установщик. Однако, если надо установить что-нибудь небольшое, то выходить из консоли и запускать инсталлятор лень. Можно установить аналог убунтовского apt-get.

1. В установщике сначала устанавливаем wget, если раньше этого не сделали (в окне мастера со списком пакетов выбираем Full [1]) и в поиске[2] вводим wget. Выбираем последнюю версию в столбце New[3].

Картинка в полном разрешении Картинка в полном разрешении2. Скачиваем скрипт apt-cyg (в консоли Cygwin): wget https://raw.githubusercontent.com/transcode-open/apt-cyg/master/apt-cyg3. Даем скрипту права на исполнение: chmod +x apt-cyg4. Перемещаем скрипт в /usr/local/bin: mv apt-cyg /usr/local/binПользоваться apt-cyg так же, как убунтовским apt-get. Все зависимости от устанавливаемого пакета подтянутся автоматически. Например, можно установить mc: apt-cyg install mcПосле того, как скрипт отработает, запускаем: mc ФАНФАРЫ! Это репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2021/10/27/ustanovka-analoga-apt-get-v-cygwin/

10/27/21 06:05 am

Ошибка при установке Сygwin, Cygwin не видит списка репозиториев.

И не может скачать пакеты с репозиториев.

ПреамбулаОказался я тут недавно на одной винде, без доступа к Linux, а Linux-овое окружение срочно потребовалось, погуглил, решил поставить Cygwin, а не тут-то было. Скачиваю инсталлятор, запускаю, а он не видит списка зеркал:

При попытке добавить зеркало вручную, скачивания все равно не происходит.  Как пофиксить Как пофиксить1. Заходим в Свойства браузера ( Свойства: Интернет) через Панель управления или Пуск --> Выполнить ( Win+R) и вводим и запускаем inetcpl.cpl. 2. Переключаемся на вкладку Дополнительно3. Ставим галочки напротив пунктов Использовать TLS 1.1 и Использовать TLS 1.2 Готово ГотовоСписок зеркал:  Список пакетов для установки:  ЗЫ. Пишут, что на некоторых системах не помогает, точнее помогает только после обновления IE и установки кумулятивного обновления для Windows 7 ( копия) Это репост с сайта http://tolik-punkoff.com

Оригинал: https://tolik-punkoff.com/2021/10/27/oshibka-pri-ustanovke-sygwin-cygwin-ne-vidit-spiska-repozitoriev/

12/11/20 03:30 am

Скрипты для создания виртуальных пользователей Dovecot. Небольшое улучшение.

По многочисленным просьбам зрителей, добавил в скрипты dcadduser, dcdeluser и dcpasswd переменную DOMAIN, если ее заполнить, т.е. указать там домен:

DOMAIN="example.org"

То к имени пользователя будет автоматически добавляться @ и домен (paulzovatel@example.org, например).

Это репост с сайта http://tolik-punkoff.com

Оригинал: http://tolik-punkoff.com/2020/12/10/skripty-dlya-sozdaniya-virtualnyh-polzovatelej-dovecot-nebolshoe-uluchshenie/

12/5/20 02:13 am

Очистка каталога /tmp при завершении работы в Slackware

Пост из области "спрашивали - отвечаем". Хотя, не совсем понимаю, зачем это особенно-то нужно. Если каталог /tmp сильно засран, то штатное завершение работы будет доооолгим.

Достаточно добавить в скрипт /etc/rc.d/rc.local_shutdown следующую команду:

rm -rf /tmp/*

Внимание! Не накосячьте с командой rm -rf, пишите именно так, как выше. В самом плохом случае, при опечатке в команде, можно получить Патч Бармина

Это репост с сайта http://tolik-punkoff.com

Оригинал: http://tolik-punkoff.com/2020/12/04/ochistka-kataloga-tmp-pri-zavershenii-raboty-v-slackware/

12/4/20 01:45 am

Отключение NETFILTER/IPTABLES, сброс фаервола Linux, установка параметров фаервола по умолчанию.

Делается довольно просто:

#!/bin/bash

echo "Restore firewall rules"

# Delete all rules

iptables -F

iptables -F -t nat

iptables -F -t mangle

iptables -X

iptables -t nat -X

iptables -t mangle -X

# Accept all traffic

iptables -P INPUT ACCEPT

iptables -P OUTPUT ACCEPT

iptables -P FORWARD ACCEPT

Сначала удаляем все правила из всех цепочек, потом разрешаем весь трафик. Естественно, можно и не весь трафик разрешать, у меня на сервере последняя команда заменена на iptables -P FORWARD DROP, чтобы пока я как-то перенастраиваю фаервол, клиенты не могли подключиться.

Скрипт на GitHub

Скрипт на PasteBin

Это репост с сайта http://tolik-punkoff.com

Оригинал: http://tolik-punkoff.com/2020/12/03/otklyuchenie-netfilter-iptables-sbros-faervola-linux-ustanovka-parametrov-faervola-po-umolchaniyu/

11/22/20 04:29 am

Killswitch для Openvpn в Linux. Как сделать так, чтобы трафик не пошел в обход VPN

ПреамбулаИтак, что такое killswitch. В случае использования VPN, это механизм, при котором, в случае "падения" VPN вы не спалитесь. Без killswitch обычно бывает так: сидите вы, работаете через VPN и считаете себя защищенным, хотя бы от подглядывания за вами провайдера (и сидящего за СОРМ'ом тов. майора), и тут фигак, VPN падает, ОС предоставляет вам доступ по умолчанию, и мессенджеры, открытые вкладки браузера, и вообще все-все-все выходят в Интернет через ваш обычный провайдерский IP. Значит, надо сделать так, чтобы трафик, в случае отключения VPN никуда не ушел. Это и есть killswitch. Первый опыт. Самый простой killswitch.Изначально все было сделано очень просто. Дома стоял отдельный линуксовый "сервер", который предоставлял остальным устройствам доступ к Интернету, к домашним файл-помойкам (FTP и Samba) и PXE, на случай чего-нибудь переустановить. Внешний VPN, т.е. тот, который крутится на "сервере" - просто OpenVPN-клиент, который коннектится к VPN-провайдеру. И первый killswitch был очень простой: надо отрубить доступ всем клиентам из локальной сети. Openvpn может при соединении или разъединении с VPN выполнять пользовательские скрипты, и в этих скриптах прописывалась команда iptables -P FORWARD DROP, если соединение падало, или iptables -P FORWARD ACCEPT, когда соединение устанавливалось. Но такой подход несколько кривоват, подходит это хорошо только для FORWARD-трафика, а для локальной машины на Linux, т.е ноута, который постоянно таскаю на работу, фигово - сделать DROP по INPUT и OUTPUT-цепочкам, или вообще удалить дефолтный маршрут, так до поднятия VPN придется все это сначала "вернуть в зад" (не забыв перед этим закрыть браузер и мессенджеры). Подробнее про первый способ можно прочесть тут ( копия) Простой Killswitch для локальной машины1. Надо проверить конфигурацию ядра (см. Посмотреть опции компиляции ядра/узнать конфигурацию ядра Linux ( копия), точнее, нас интересует опция CONFIG_NETFILTER_XT_MATCH_OWNER. Если она установлена в Yes ( CONFIG_NETFILTER_XT_MATCH_OWNER=y), тогда можно переходить к следующему шагу, если она установлена в CONFIG_NETFILTER_XT_MATCH_OWNER=m, т.е. собрана в виде модуля (как у меня) - смело добавляем в автозагрузку команду (и перезагружаемся): modprobe xt_ownerВ некоторых ОС modprobe owner_xt, посмотрите сами, если modprobe с одним модулем не выдаст ошибку, значит модуль тот, который надо. Если выдаст - попробуйте другой вариант. Если ядро скомпилировано с опцией CONFIG_NETFILTER_XT_MATCH_OWNER=n, тогда печально - придется пересобирать ядро. 2. Понадобится отдельная группа для запуска OpenVPN и других программ в обход VPN. Все остальное, естественно, должно резаться, если OpenVPN не запущен. Создаем группу: groupadd -r killswitchили groupadd --system killswitchЕстественно, имя группы killswitch можно заменить на свое. Нужна обязательно системная группа, иначе работать не будет. Про группы Linux можно почитать в источниках [2]. 3. Выполняем команды IPTABLES: iptables -A OUTPUT -m owner --gid-owner killswitch -j ACCEPT

iptables -A OUTPUT -o tun0 -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

iptables -A OUTPUT -j REJECT --reject-with icmp-admin-prohibitedВместо tun0 вписываем имя устройства, которое будет создано OpenVPN Параметр можно узнать из конфига для соединения ( dev <имя устройства>, например dev tun0). В конфиге можно его и поменять. Что вообще делают эти команды: 1. Пакеты, отправленные процессами с GID killswitch, пропускаются в сеть.

2. Пакеты на интерфейсе tun0 пропускаются безусловно. Это тот самый сетевой интерфейс, который реализован поверх VPN-подключения. Если у вас этот сетевой интерфейс называется по-другому (опция dev в конфиге OpenVPN позволяет дать ему фиксированное имя вместо tunN), поменяйте его в правилах iptables выше.

3. Пакеты на интерфейсе lo точно так же пропускаются. lo — это loopback-интерфейс, на котором располагается известный 127.0.0.1 (localhost). Поскольку некоторые приложения используют localhost для коммуникации между процессами, его блокировать нежелательно.

4. Все остальные пакеты блокируются. Блокировка при этом происходит с отправкой ICMP-пакета «administratively prohibited» (код ошибки не играет существенной роли). Это лучше, чем просто дропать пакеты, так как в таком случае программы будут сразу получать ошибку, а не висеть до таймаута. [1] В источнике есть еще и дополнительные плюшки, как сделать это через CGROUPS4. Осталось запустить OpenVPN от нужной группы: sg killswitch openvpn --config /path/to/config/config.ovpnsg, это команда наподобие sudo, только она позволяет запускать программы в нужной группе [4] Проблема с доступом к сервисам в локальной сети.Вышеприведенный способ режет совсем всё, т.е. доступ в локальную сеть тоже будет закрыт. А мне доступ в локальную сеть нужен, т.к. в ЛВС на работе присутствуют сервера, к которым нужен доступ. Я попытался добавить команды IPTABLES (да, о том, что порядок команд важен, я знаю) для доступа в локальную сеть, закрыв, при этом, доступ к локальному DNS-серверу и шлюзу (он же роутер с IP-адресом 192.168.0.1) iptables -A OUTPUT -m owner --gid-owner killswitch -j ACCEPT

iptables -A OUTPUT -o tun0 -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

iptables -A OUTPUT -s 192.168.0.1 -j DROP

iptables -A OUTPUT -d 192.168.0.1 -j DROP

iptables -A INPUT -s 192.168.0.1 -j DROP

iptables -A INPUT -d 192.168.0.1 -j DROP

iptables -A OUTPUT -s 192.168.0.0/24 -j ACCEPT

iptables -A OUTPUT -d 192.168.0.0/24 -j ACCEPT

iptables -A OUTPUT -j REJECT --reject-with icmp-admin-prohibited-s - входящий трафик -d - исходящий Но почему-то пакеты один хрен, уходили в сеть. Поясните, кто больше меня шарит в IPTABLES, где я накосячил. В результате, пришел к Соломонову решению - открыть доступ не ко всей ЛВС, а только к нужным мне серверам. Да, если еще один появится, придется отдельно разрешать доступ, что неудобно. Кто знает, как решить - подскажите. Так что окончательная конфигурация такая: iptables -A OUTPUT -m owner --gid-owner killswitch -j ACCEPT

iptables -A OUTPUT -o tun0 -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

iptables -A OUTPUT -s 192.168.0.66 -j ACCEPT

iptables -A OUTPUT -d 192.168.0.66 -j ACCEPT

iptables -A OUTPUT -s 192.168.0.68 -j ACCEPT

iptables -A OUTPUT -d 192.168.0.68 -j ACCEPT

iptables -A OUTPUT -j REJECT --reject-with icmp-admin-prohibitedИсточники1. Kill switch для OpenVPN на основе iptables ( копия в PDF) 2. Как создать группы в Linux (команда groupadd)3. Как заблокировать ip в iptables4. sgЭто репост с сайта http://tolik-punkoff.com

Оригинал: http://tolik-punkoff.com/2020/11/22/killswitch-dlya-openvpn-v-linux-kak-sdelat-tak-chtoby-trafik-ne-poshel-v-obhod-vpn/

11/22/20 12:37 am

Посмотреть опции компиляции ядра/узнать конфигурацию ядра Linux

Иногда бывает необходимо узнать, с какими опциями собрано ядро Linux, например, чтобы узнать какие устройства, файловые системы, протоколы, и (блин) даже опции файервола (NETFILTER/IPTABLES) оно поддерживает.

Файл со списком опцийЕсли ядро собрано с опцией CONFIG_IKCONFIG_PROC=y, то в /proc присутствует файл config.gz. Если файла нет, возможно, ядро собрано с опцией CONFIG_IKCONFIG_PROC=m, т.е. конфигурация ядра доступна в виде модуля. Тогда пробуем выполнить команду modprobe configsФайл /proc/config.gz должен появиться. Да, несколько анекдотичная ситуация. Чтобы узнать конфигурацию ядра, ядро должно быть собрано с опцией отображения конфигурации :) Если не помогло, можно поискать файл в /boot (некоторые разработчики кладут его туда) или поискать в исходниках ядра. У меня они были установлены с диска дистрибутива, и копия конфига оказалась в /usr/src/linux/.configПросмотр списка опций1. Через просмотровщик mc. Идем в /proc/, становимся на файл config.gz и просматриваем его (по нажатию F3). 2. С командной строки: zcat /proc/config.gzЭто репост с сайта http://tolik-punkoff.com

Оригинал: http://tolik-punkoff.com/2020/11/20/posmotret-optsii-kompilyatsii-yadra-uznat-konfiguratsiyu-yadra-linux/

11/20/20 05:15 pm

Создание виртуальных пользователей Dovecot и скрипты для этого.

ПреамбулаПродолжаю свои эксперименты с локальным почтовым сервером, соответственно, понадобилось создать на ём виртуальных пользователей. Пока не стал мудрить со всякими MySQL и прочими сложностями, ограничился простым passwd-file - т.е. текстовым файлом, содержащим список пользователей и соленых хэшей, наподобие стандартного файла Linux /etc/shadow. Однако, работа с этим файлом в Dovecot как-то не очень продумана, в разных руководствах и статьях предлагается примерно такой способ: #задаем имя пользователя

#задаем пароль

#...echo $USERNAME:$(doveadm pw -s ssha512 -p $PASSWORD):::::: >> /etc/dovecot/usersГде $USERNAME и $PASSWORD - ранее заданные переменные скрипта, в которых находятся, соответственно, имя пользователя и пароль. Таким скриптом легко загадить парольный файл, т.к. никаких проверок на одинаковость имен, РеГИсТР букв в ИмеНАХ пользователей нет. Решил немного улУчшить и углУбить. + Все имена пользователей приводятся к нижнему регистру + Перед добавлением пользователя проводится проверка, на наличие его в файле пользователей. - Не стал автоматически прикручивать к имени пользователя домен (@example.org), впрочем, кому надо, там просто допилить, а мне, пока экспериментирую, особо не надо, т.к. домены меняются %). Добавление пользователейДелается скриптом dcadduser. Можно запускать с параметрами: dcadduser <user> <password>, например, dcadduser paulzovatel@example.org passw0rd666Если запустить без параметров, скрипт предложит ввести имя пользователя и пароль. Если пользователь существует - то скрипт сообщит об этом и завершит работу. dcadduser на GitHubУдаление пользователяДля удаления создал скрипт dcdeluser. Использование: dcdeluser <username>где <username> - имя пользователя в файле passwd-file. dcdeluser paulzovatel@example.orgПеред удалением будет выдан запрос: Delete user paulzovatel@example.org? [Y/N]:Если пользователь не существует, скрипт сообщит об этом и завершит работу. dcdeluser на GitHubИзменение пароля пользователяДля изменения пароля предназначен скрипт dcpasswd. Использование: dcpasswd <username> [new_password]где: <username> - имя пользователя в файле passwd-file. [new_password] - новый пароль Если пользователь не существует, скрипт сообщит об этом и завершит работу. Если второй параметр (новый пароль) будет опущен, то скрипт предложит ввести новый пароль в интерактивном режиме. dcpasswd на GitHubСписок пользователейСкрипт dclistuser выводит список пользователей из passwd-file Dovecot. Запускается без параметров. Пример вывода: ./dclistuser

bigboss@test1.local

alice@test1.local

bob@test1.local

likovar@test1.localdclistuser на GitHubРепозиторий со скриптамиЭто репост с сайта http://tolik-punkoff.com

Оригинал: http://tolik-punkoff.com/2020/11/19/sozdanie-virtualnyh-polzovatelej-dovecot-i-skripty-dlya-etogo/

11/19/20 09:10 pm

Linux. Получение случайной строки из английских строчных, заглавных букв и цифр.

Например, для создания имени для временного файла.

cat "/dev/urandom"|tr -dc 'a-zA-Z0-9'|head -c 10

1. Читаем cat'ом случайную информацию из /dev/urandom (из /dev/random получится очень медленно), далее передаем ее tr.

2. Опция -d команды tr, означает, что символы нужно удалить, а опция -с показывает, что символы должны быть кроме присутствующих в наборе. Вторым параметром передается набор ('a-zA-Z0-9'), т.е. будут удалены все символы, не соответствующие набору. Т.е. останутся только латинские строчные, латинские заглавные и цифры.

3. Команда head вырезает из переданных ей данных нужное количество символов. Опция -c указывает команде, что нужно вырезать нужное количество байт (иначе, команда работает со строками). Латинские символы, что в UTF-8, что в однобайтовых кодировках, занимают по 1 байту.

#!/bin/bash

LENSTR="10"

RANDSTR=`cat "/dev/urandom"|tr -dc 'a-zA-Z0-9'|head -c "$LENSTR"`

echo "Random string (length=$LENSTR): $RANDSTR"

Пример вывода:

./randstr

Random string (length=10): e6OFDphzTh

./randstr

Random string (length=10): vF6jJEhOMi

./randstr

Random string (length=10): H0edJFIYte

Скрипт на GitHub

Это репост с сайта http://tolik-punkoff.com

Оригинал: http://tolik-punkoff.com/2020/11/18/linux-poluchenie-sluchajnoj-stroki-iz-anglijskih-strochnyh-zaglavnyh-bukv-i-tsifr/

11/5/20 03:56 am

Файл фрагмента (SHS), что это, чем и как открывать.

Файл SHS - это файл Windows Shell Scrap Object, т.е. файл обмена, позволяющий обмениваться данными между программами, или временно сохранять содержимое буфера обмена на диск. Служба Windows Shell Scrap Object была удалена из Windows версий, начиная с Vista, так что открыть его в другой ОС, кроме Windows XP не получится.

Поскольку SHS - файл обмена, т.е. фактически файл-контейнер, то внутренний формат файла может быть любым, однако, некоторые способы открыть его есть.

scrap2rtfЕсли в файле SHS сохранен формат текста Word или TXT, то можно применить утилиту scrap2rtf. Есть версии под Windows и Linux, как с графическим интерфейсом, так и для командной строки. Скачать из архива Google.CodeКопии: - Версии для Windows- Версии для LinuxВосстановление работы Windows Shell Scrap Object в Windows 7Если первый способ не помог, можно попробовать установить службу Windows Shell Scrap Object в Windows 7 из Windows XP. AfiX написал для этого утилиту. SHSSupportW7.exeИсходникиПростой, но долгий способ1. Установить Windows XP на виртуальную машину. 2. Перенести на виртуальную машину файл SHS. 3. Установить нужный (или предполагаемый) софт, данные которого были в файле фрагмента. 4. Открыть фрагмент двойным кликом мыши. ... ФАНФАРЫ! Это репост с сайта http://tolik-punkoff.com

Оригинал: http://tolik-punkoff.com/2020/11/05/fajl-fragmenta-shs-chto-eto-chem-i-kak-otkryvat/

11/4/20 04:50 am

Консольный клиент для бесплатного VPN vpngate.net

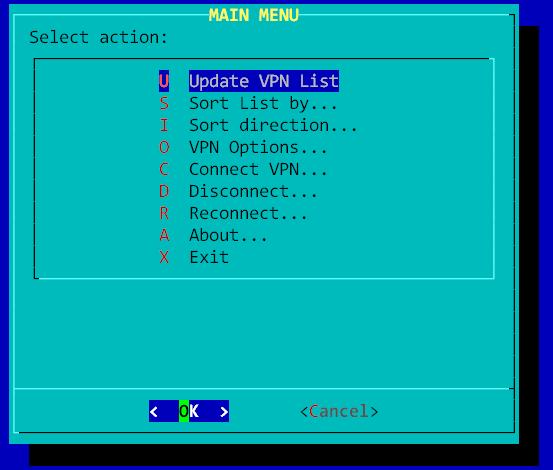

Когда-то давно на сайте писали о бесплатном японском VPN vpngate.net, к сожалению, официальный клиент был только под винды, но народ наскриптил и под Android/iOS и графический клиент под GnomeА вот консольного не было, пришлось делать самому. Зависимости- wget- openvpn- dialogВозможности- Получение списка серверов - Сортировка списка серверов - Добавление дополнительных опций в конфиг VPN - Установка соединения с сервером Переменные скрипта. Настройка скрипта осуществляется путем редактирования переменных скрипта. Основные настройки.LISTADDR="http://www.vpngate.net/api/iphone/" - адрес списка серверов LISTFILE="servers" - файл со списком серверов на локальной машине DATADIR="./data" - рабочий каталог DIALOG="dialog" - команда, вызывающая утилиту dialog. OPENVPN="openvpn"- команда, вызывающая утилиту openvpn. Настройки авторизации.VPN_LOGIN="vpn" - логин. VPN_PASS="vpn" - пароль AUTH_FILE="vpngate.auth" - файл авторизации AUTH_DIR="$DATADIR" - директория с файлом авторизации. Настройки log'аLOG_FILE="" - путь к файлу log'а LOG_TTYN="3" - отправлять log на терминал, номер которого указан в переменной RMLOG=0 - удалять log по выходу из программы ( 0 - не удалять, 1 - удалять) LOG_APPEND=0 - дописывать log ( 0 - не дописывать 1 - дописывать) Использование1. Установите пакет (Slackware) или скачайте основной скрипт, скрипт настройки маршрутизации и опции VPN2. В случае необходимости измените значения переменных скрипта 3. Измените скрипт маршрутизации в соответствии с вашими настройками 3. Запустите скрипт ( vpngate) 4. Обновите список VPN-серверов (пункт основного меню Update VPN List) 5. В случае необходимости отсортируйте список серверов и откорректируйте список дополнительных опций VPN. 6. Выберите пункт меню Connect VPN...7. Выберите нужный сервер и нажмите OKСкриншоты

Главное меню( Остальные скриншоты )

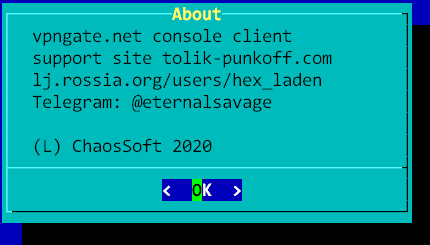

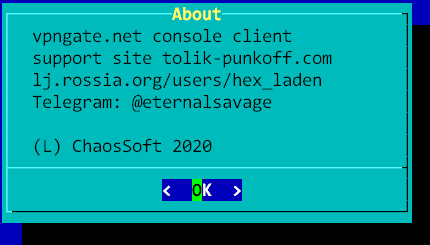

Окно About

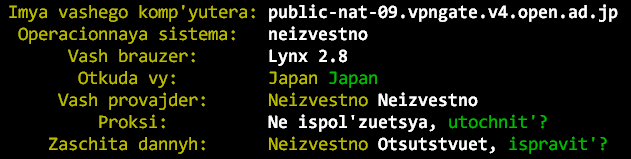

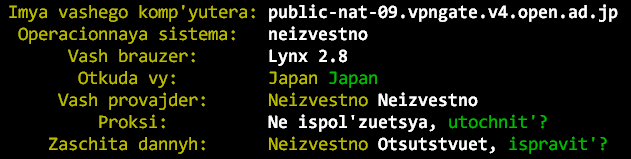

Тест соединенияСкачатьРепозиторий на GitHubПакет для SlackwareЭто репост с сайта http://tolik-punkoff.com

Оригинал: http://tolik-punkoff.com/2020/11/02/konsolnyj-klient-dlya-besplatnogo-vpn-vpngate-net/

|

![[info]](http://lj.rossia.org/img/userinfo.gif)