| |

| Опубликована реализация и спецификации защищённого протокола электронной почты Dark Mailopennet.ru

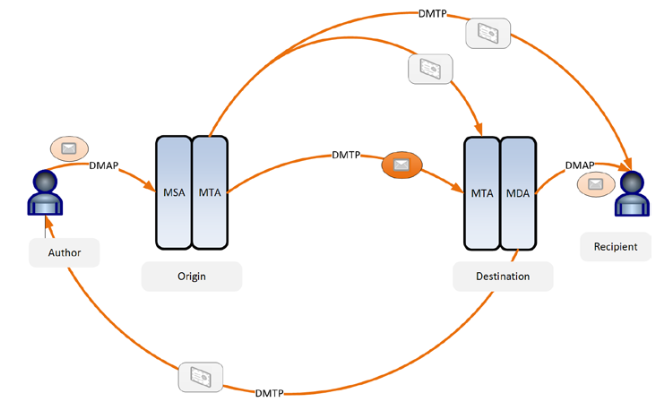

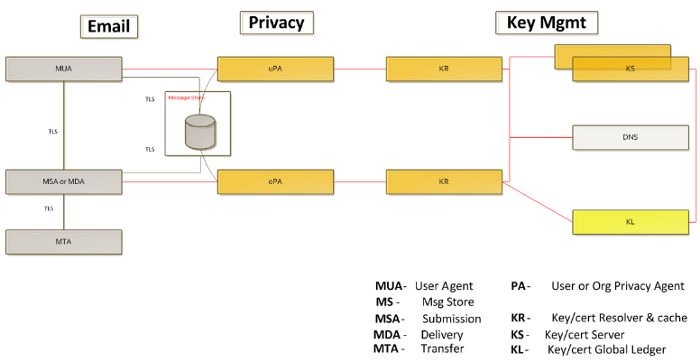

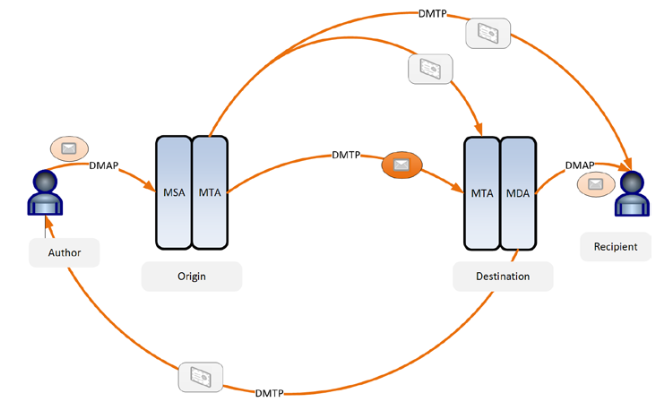

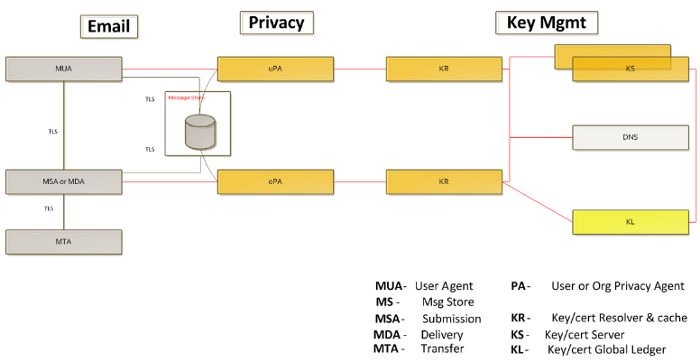

01.01.2015 11:32На конференции Chaos Communication Congress (31C3) представлены результаты более чем года работы над проектом Dark Mail, в рамках которого развивается новый протокол защищённой электронной почты, основанный на принципе "end-to-end"-шифрования, при котором операции шифрования и расшифровки выполняются только на стороне клиента, а серверные узлы манипулируют обезличенными зашифрованными наборами данных. Разработчикам приложений была представлена детальная 108-страничная спецификация протокола и набор эталонных библиотек и программ, позволяющих подготовить рабочие клиентские и серверные реализации Dark Mail. Основателями проекта выступают такие известные личности, как Филипп Циммерман (Philip Zimmermann), автор PGP, Ладар Левисон (Ladar Levison), создатель защищённой службы электронной почты Lavabit, Джон Каллас (Jon Callas), один из разработчиков протокола ZRTP, атаки на который оказались не по зубам АНБ, и Майк Янке (Mike Janke), сооснователь компании Silent Circle. Главной задачей создания Dark Mail является предоставление надёжного механизма, способного защитить пользователей от перехвата переписки в условиях получения спецслужбами доступа к серверному оборудованию и серверным ключам шифрования. Решение использовать "end-to-end"-шифрование возникло после осознания беззащитности компаний перед давлением спецслужб, желающих получить доступ к ключам шифрования для организации перехвата зашифрованного трафика. Системы с обеспечением шифрования на стороне сервера не могут обеспечить должный уровень защиты и стоят перед выбором: предоставить доступ к средствам шифрования, как в случае со Skype, или прекратить свою работу, отказавшись предоставить ключи шифрования, как в случае с Lavabit. Основной проблемой при использовании обычной электронной почты в сочетании с шифрованием тела сообщения с использованием PGP является то, что сведения о получателе и отправителе передаются в открытом виде и сохраняются в логах на почтовых серверах, что позволяет спецслужбам определить факт обмена сообщениями. Для решения вышеотмеченных проблем предложена сеть пересылки DIME (Dark Internet Mail Environment), которая использует многослойную модель шифрования сообщений и многоуровневую систему управления ключами. Суть системы сводится к разделению путей доставки метаданных об участниках переписки и текста сообщения. Информация о новом сообщении направляется получателю не через транзитные узлы, а напрямую при помощи P2P-коммуникаций, при том, что само сообщение шифруется на стороне пользователя и размещается на сервере в обезличенном виде. Идентификатор сохранённого сообщения, место сохранения и ключ для расшифровки напрямую отправляется получателю с использованием протокола, подобного XMPP. Все операции по шифрованию и отправке уведомлений абстрагированы на уровне реализации протокола и прозрачны для пользователей.   | |

|

| Перечислены инструменты конфиденциальности с открытым исходным кодом, которые устойчивы к взлому АНБnixp.ru

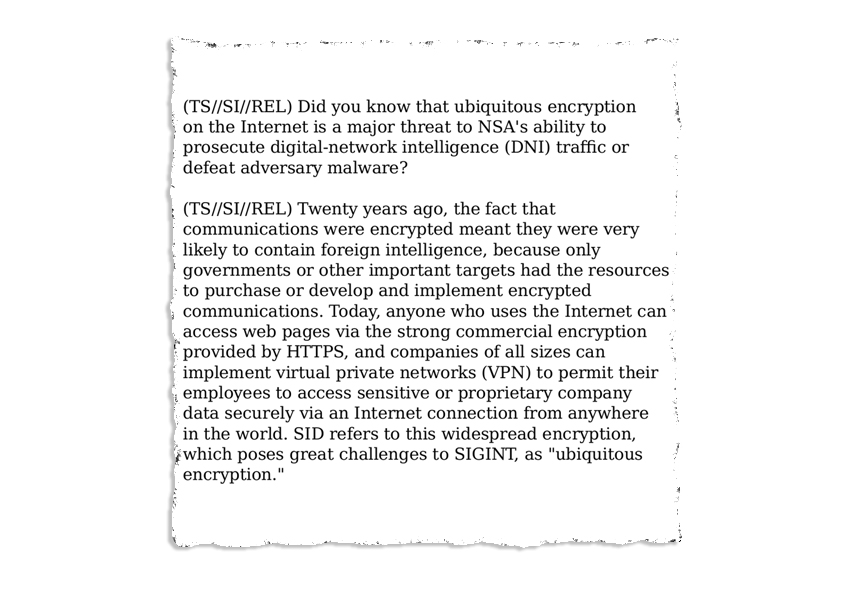

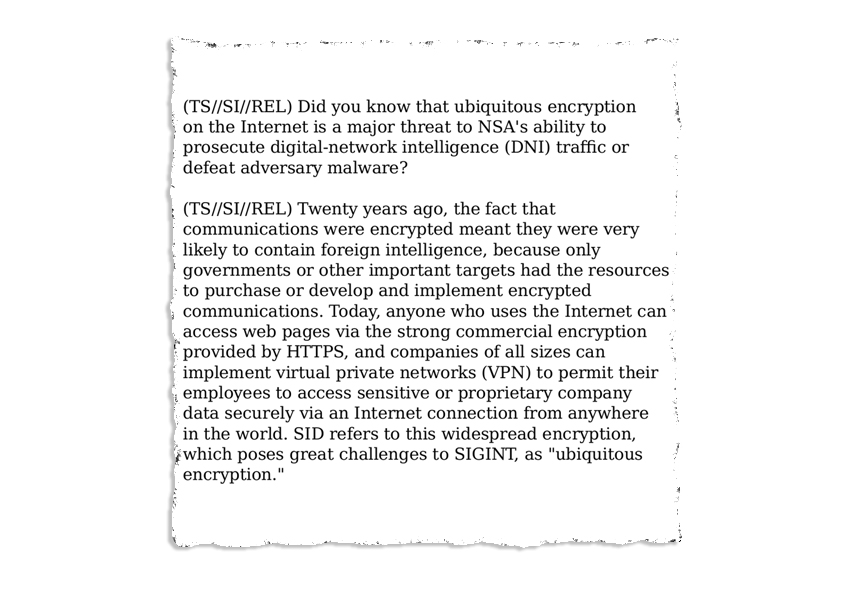

30 декабря, 17:26В недавней лекции на Chaos Communication Congress Якоб Эпельбаум (Jacob Appelbaum), основной участник Tor Project, опубликовал перечень инструментов с открытым исходным кодом, которые не подвержены взлому со стороны АНБ США. Эпельбаум совместно с журналистами Spiegel и режиссёром документального кино Лорой Пойтрас (Laura Poitras) сейчас анализируют документы, обнародованные Эдвардом Сноуденом. На ежегодной встрече хакеров — Chaos Communication Congress — часть из этих документов была раскрыта, в них содержится перечень инструментов, которые Агентство национальной безопасности США неспособно взломать. 1. Криптопротокол OTR (Off The Record) известный способностью шифровать каждое сообщение новым ключом (Perfect Forward Secrecy), которая никогда не позволит установить отправителя. Используется в Pidgin, Jitsi и Adium, и на мобильных устройствах — в CryptoCat и ChatSecure. TextSecure также использовал его до перехода на более современный протокол — Axolotl, которого не было на момент опубликования документов Сноуденом в 2012 году. 2. PGP (Pretty Good Privacy) от Фила Циммермана (Phil Zimmerman), имеющий двадцатилетнюю историю по-прежнему надёжен. Однако у PGP есть две проблемы. Он сложен в настройке и использовании. А если ключ украдут, то вся предыдущая переписка может быть расшифрована. Над решением обеих проблем работают разные компании, в том числе Google с их проектов End-to-End. 3. В раскрытых документах мобильные приложения RedPhone и Signal маркируются как «катастрофические» по шкале сложности взлома. Оба приложения используют протокол ZRTP, созданный Циммерманом и Джоном Калласом (Jon Callas). 4. Tor. Судя по сообщению Эпельбаума эта сеть доставляет множество неудобств агентам АНБ. Однако последние события показывают, что по неосторожности пользователей (использование старых версий, авторизация с реальных аккаунтов и т.д.) деанонимизация возможна. 5. Дистрибутив Tails, который принудительно использует Tor для выхода в сеть предоставляет тот же уровень защищённости, что и Tor. Но имеет те же слабые места: если вы используете его на основном компьютере, и например, заходите в реальный аккаунт Facebook, то пользы от Tor никакой. Примечательно, что ни один из этих инструментов не написан крупными корпорациями с миллионными бюджетами. Как правило, их создают и поддерживают энтузиасты со всего мира. Постоянная ссылка к новости: http://www.nixp.ru/news/13060.html. Никита Лялин по материалам tomshardware.com. - Tags:

cspace, intelligence services, internet, it, otr, pgp, privacy, redphone, signal, tails, tor, tor browser, us, zrtp

| |

|

| АНБ использует протокол Jabber для чатовxakep.ru

Denis Mirkov - Dec 30, 2014Немецкий журнал Der Spiegel опубликовал новую порцию секретных документов АНБ, полученных от Эдварда Сноудена. В документах речь идёт о сервисах IM и методах шифрования. Среди прочего, упоминается, что само АНБ использует протокол XMPP (Jabber) для внутренних коммуникаций. Этот же протокол, по мнению спецслужб, используется хакерами и активистами, которые пытаются избежать слежки и надзора со стороны АНБ. Перехват сообщений в чат-сервисах осуществляется в рамках программы Scarletfever, которая является частью большей инициативы Longhaul. Спецслужбы пытаются перехватить весь трафик и взломать шифры. Зашифрованные сообщения привлекают особое внимание разведчиков. Ещё с тех времён, когда надёжное шифрование было доступно только государственным агентствам, считается, что зашифрованные послания — признак нелегальной активности или шпионажа.  В документах сказано, что «устойчивый перехват» трафика Skype начался в феврале 2011 года и продолжается «до настоящего времени» (сами документы двухлетней давности). Интересно, что начало прослушки совпадает с датой покупки сервиса Skype компанией Microsoft, хотя последняя всячески отрицает факт сотрудничества с разведкой. В то же время АНБ признаёт неудачные попытки взломать некоторые коммуникационные протоколы. Проблемы возникли с расшифровкой почты от почтовых сервисов с поддержкой криптографии, таких как Zoho, а также с отслеживанием пользователей сети анонимайзеров Tor. Немало головной боли агентам добавляют люди, которые используют программу шифрования дисков Truecrypt, а для коммуникации прибегают к протоколу Off-the-Record (OTR).  АНБ называет «катастрофической» ситуацию, когда объект слежки комбинирует несколько средств для анонимизации. Например, чат CSpace и голосовые звонки по ZRTP через сеть Tor. В этом случае агенты «практически полностью теряют понимание о присутствии объекта», сказано в документе. Вообще, в АНБ уделяют особое внимание криптографии. Например, на Рождество сотрудники играют в традиционную игру Kryptos Kristmas Kwiz, разгадывая криптографические головоломки. Победителям вручают подарки — кружки “Kryptos”. В 2013 году бюджет АНБ превысил $10 млрд, в том числе бюджет криптографического подразделения Cryptanalysis and Exploitation Services (CES) составил $34,3 млн. | |

|

| Найдена ахиллесова пята американских спецслужбcnews.ru

29.12.14Стали известны веб-сервисы, приложения и протоколы, во взломе которых Агентство национальной безопасности США потерпело фиаско либо столкнулось со значительными сложностями. Среди прочего упоминается российский почтовый сервис Mail.Ru.Почтовый сервис Zoho, анонимная сеть Tor, компьютерное приложение для шифрования файлов Truecrypt и криптографический протокол Off-the-Record (OTR) для обмена мгновенными сообщениями оказались «крепкими орешками» для Агентства национальной безопасности США: оно либо не смогло их взломать, либо этот процесс оказался крайне сложным — следует из новой порции документов, обнародованной бывшим системным администратором агенства Эдвардом Сноуденом (Edward Snowden) и опубликованных журналом Der Spiegel. Документы раскрывают информацию о внутренней классификации веб-сервисов, компьютерных приложений и протоколов, которые АНБ взламывает по долгу своей службы — чтобы наблюдать за террористами, преступниками и рядовыми гражданами США и иностранных государств, в том числе России. Наиболее сложные сервисы и технологии классифицируются как «major». Именно к таким относятся вышеперечисленные Zoho, Tor, Truecrypt и OTR. Сообщения, зашифрованные с помощью протокола OTR, были переданы АНБ одним из участников программы PRISM. И агенство «не смогло найти метод их декодирования». Что это была за компания, не уточняется. Впервые о программе стало известно в июне 2013 г. Тогда сообщалось, что в ней принимают участие девять крупнейших американских корпораций, включая Google, Facebook, Apple, Microsoft и AOL. Но существует в классификации АНБ и более высокий уровень защиты, он называется «catastrophic». Это пятый последний уровень. К нему не относятся конкретные сервисы или приложения — а их совместное использование. Например, если человек пользуется анонимной сетью Tor, еще одним дополнительным анонимайзером, сервисом обмена мгновенными сообщениями CSpace и протоколом IP-телефонии ZRTP, то уровень взлома такого пользователя с целью наблюдения будет «catastrophic». Это означает, что АНБ «практически не будет иметь возможность прослушки и наблюдения» за таким человеком. Для просмотра изображения кликните по этой ссылке. Опубликован список сервисов и приложений, не поддающихся взлому АНБОдин из разработчиков протокола ZRTP — Филипп Циммерман (Philip Zimmermann). Более 20 лет назад он создал технологию шифрования электронной почты PGP. Данная технология также представляет для американской разведки существенную сложность. В документах говорится, что агенство не смогло найти способ прочесть сообщение, закодированное при помощи PGP, которое оно получило от компании Yahoo. Примечательно, что в тех же документах упоминается, что PGP используется самими спецслужбами альянса Five Eyes, в который входят США, Канада, Великобритания, Австралия и Новая Зеландия. Более низкие уровни защиты в АНБ классифицируются как «moderate», «minor» и «trivial». Российская почтовая служба Mail.Ru относится к классу «moderate», то есть для ее взлома пришлось приложить определенные усилия, но существенных проблем не возникло. Доступ к чатам Facebook и их запись — такая задача для агенства оказалась более легкой (градация «minor»), а отслеживание маршрута файла в интернете — самой простой из возможных («trivial»). Таким же легким для АНБ является взлом виртуальных частных сетей (VPN), используемых предприятиями и правительствами (например, Греции) для закрытых коммуникаций между различными офисами и подразделениями. Все данные в таких сетях направляются через туннели, защищенные шифрованием. «Однако защита в виртуальных сетях оказалась такой же, как и сами сети — виртуальной», — иронизирует журнал. Агенство построило серьезный проект, посвященный взлому каналов VPN, и сейчас это процедура для него не представляет каких-либо сложностей. В документе, датированном 2011 г., говорится, что АНБ планирует одновременно отслеживать до 20 тыс. VPN-соединений. Напомним, что повышенное внимание к охране частной жизни и технологиям шифрования появилось после того, как Эдвард Сноуден раскрыл масштаб деятельности американских разведслужб. Недовольны оказались не только рядовые интернет-пользователи, но и многие правительства. Например, для канцлера ФРГ Ангелы Меркель (Angela Merkel) стало неприятным сюрпризом узнать, что у АНБ на прослушке находился и ее телефон. Она обратилась к президенту США Бараку Обаме (Barack Obama) с просьбой прояснить ситуацию, на что тот заявил, что не был осведомлен об этом и пообещал ограничить полномочия ведомства. - Tags:

intelligence services, internet, it, otr, pgp, privacy, tor, tor browser, truecrypt, us, vpn, zoho, zrtp

| |

|

|