| |

| В РФ заблокировали safe-mail.net

Значит, этот сервис электронной почты заботится о безопасности пользователей и конфиденциальности их данных. | |

|

| Несколько дней я не мог авторизоваться в почте safe-mail.net:

Dear user,

The user name or password is incorrect!

Please enter your correct user name and password.

Проверял в разных ОС и на двух ящиках.

Здесь кто-то еще использует эту почту?

ДОПОЛНЕНИЕ

Раньше я спокойно входил в эту почту через тор-браузер.

Теперь тор-браузер почему-то им не нравится.

Через него удалось войти, но только после того, как вошел через обычный Firefox.

Значит, для конфиденциальной переписки теперь эта почта не годится. | |

|

| ||yastatic.net/s3/nerpa-static/_/*

||mobile.yandex.net^

||static-mon.yandex.net^ | |

|

| Уважаемые коллеги! Может ли кто-то поделиться опытом использования бесплатных иностранных почтовых сервисов? Например: https://sdf.org/https://mail.de/https://mail.ch/de/https://mail.hr/https://cock.li/ДОПОЛНЕНИЕ jxzki4v2:https://protonmail.com/https://tutanota.com/https://mailfence.com/wieiner_:https://web.dehttps://gmx.dehttps://www.gmx.net/*** Почта gmail вдруг захотела получить ответ на секретный вопрос. Совершенно ни с того ни с сего: в прошлый раз я заходил туда не так давно и вводил правильный пароль. Я ответил, и почта gmail отвязалась - надеюсь, надолго. Тогда я зашел еще в один аккаунт gmail и попытался просмотреть и изменить секретный вопрос. И случайно удалил его. А восстановить нельзя, пишут, что якобы он теперь не нужен, хотя, как я уже сказал, ответ на секретный вопрос позволил войти в их почту. Значит, не исключено, что в следующий раз они будут клянчить телефонный номер, а потом без привязки к телефону я вообще не смогу туда войти. И тогда от их услуг придется отказаться. Недавно я заглянул в ящик на inbox.lv. И обнаружил там письмо: оказывается, полмесяца назад они его заморозили, т.к. я не входил в него 9 месяцев. Хотя письма туда приходили. В этом письме была ссылка, при заходе на которую ящик должен был разморозиться. Но этого не произошло. После открытия ссылки я попробовал отправить самому себе проверочное письмо, но почта сообщила, что ящик все равно заморожен. Я написал в техподдержку, через два дня вошел в почту снова, они мне не ответили, однако все заработало нормально. Казалось бы, вопрос решен. Но увы. Когда я после долгого перерыва зашел в эту почту, она стала показывать капчу. Ну ладно, давно не заходил. Но то же произошло и через два дня, причем они раз десять показывали мне свои дурацкие фото с гидрантами, автобусами, светофорами и прочей дрянью. Вряд ли подобным поведением они смогут привлечь много новых пользователей. Кроме того нужен фильтр для Adblock Plus ||adbox.lv^ , чтобы блокировать постоянно всплывающее рекламное окно, которое ОЧЕНЬ мешает. Вроде бы прилично ведет себя safe-mail.net , но там размер бесплатного ящика всего 3 Мб. ПОЯСНЕНИЕ Меня в числе прочего интересует, не используют ли почтовые сервисы капчу просто так, ни с того ни с сего, когда пользователь не путает пароль, и вообще не задает лишних вопросов. Мне, например, кажется странным, что gmail чуть ли не каждый раз спрашивает, я ли это и почему я вошел с "нового устройства" (правда, капчу не показывает). Т.е. они делают вид, что наличие у пользователя динамического IP и более чем одного компьютера - это для них какая-то невероятная новость! И, конечно, меня интересует возможность беспрепятственно входить в почту через Тор-браузер. Насколько я понимаю, в safe-mail.net нет такой проблемы.  | |

|

| 1. Электронная почта vfemail.net: проверочное письмо в собственный адрес не доходит! 2. Почтовый сервис inbox.eu почему-то до сих пор использует антивирус «Kaspersky», хотя находится в Европе. Насколько можно понять по логотипу, inbox.lv имеет к нему непосредственное отношение. 2. Почтовый сервис inbox.com в сентябре 2016 года отменил бесплатные услуги. | |

|

| Защищенный почтовый сервис ProtonMail обзавелся Tor-адресом, чтобы избежать цензурыxakep.ru

Мария Нефёдова

20.01.2017Швейцарский сервис защищенной почты ProtonMail существует с 2013 года, но в стадию публичной беты он вошел только в 2016 году, став доступен всем желающим. Тем не менее, за это время сервис успел стать одним из ведущих поставщиков защищенных почтовых услуг. К примеру, в отличие от многих конкурентов, ProtonMail шифрует письма прежде, чем они отправляются на сервер. 19 января 2017 года разработчики сервиса объявили, что теперь у ProtonMail есть собственный Tor-адрес: protonirockerxow.onion. «Луковый» сайт имеет SSL-сертификат выданный Proton Technologies AG компанией DigiCert. Это весьма интересное новшество, так как классические удостоверяющие центры не работают с Tor, ведь onion-адреса не приобретаются у регистраторов. Чтобы получить сертификат, разработчики почтового сервиса обратились за советом к представителям Tor Project, и те порекомендовали удостоверяющий центр DigiCert, с которым Tor Project давно поддерживает контакт. Ранее DigiCert уже выдавал сертификаты Tor-сервисам Facebook. Администрация ProtonMail объясняет, что решение обзавестись Tor-адресом — это прямой ответ на действия властей разных стран, которые явно стремятся цензурировать интернет все больше. Так, в прошлом году в Великобритании был принят спорный законопроект Investigatory Powers Act («Акт о полномочиях следствия», который также известен как «Закон ищеек»). Этот закон наделяет спецслужбы очень широкими полномочиями в вопросах слежки за гражданами, в том числе дает право взламывать телефоны и компьютеры, массово собирать персональные данные. Кроме того, все провайдеры страны должны будут собирать списки посещенных пользователями сайтов и хранить их на протяжении 12 месяцев, а также, получив запрос от правоохранителей, удалять любое шифрование и предоставлять правительственным агентам доступ к любым каналам связи. Также в прошлом голу власти Египта начали блокировать защищенный мессенджер Signal, с чем его разработчики пытаются бороться. «Учитывая наш рост в последнее время, мы осознаем, что цензурирование ProtonMail в ряде стран неизбежно, поэтому мы действуем на опережение, стремясь это предотвратить. Tor позволяет обойти некоторые виды интернет-блокировок, а значит, улучшение совместимости с Tor – это логичный первый шаг», — объясняет один из основателей ProtonMail Энди Йен (Andy Yen). | |

|

| Не смог отправить письмо с этой ссылкой: http://asozd2.duma.gov.ru/main.nsf/%28SpravkaNew%29?OpenAgent&RN=662902-6&02Робот прислал сообщение: Извините, мы вынуждены информировать Вас, что письмо,

которое Вы отправили, не может быть доставлено одному или нескольким адресатам. Оно находится в прикрепленном файле.

Переводы и объяснения наиболее распространенных сообщений об ошибках можно посмотреть здесь:

http://help.rambler.ru/article.html?s=25678&id=25702

Данное сообщение создано автоматически почтовой системой.

Отвечать на него не нужно.

We are sorry to have to inform you that your message could not be delivered to one or more recipients. It's attached below.

This message was created automatically by mail system, don't reply.

адрес получателя: host mx-out-wr.rambler.ru[81.19.67.59] said: 554 5.7.1

Spam message rejected; If this is not spam contact abuse at rambler-co.ru

(in reply to end of DATA command)

Reporting-MTA: dns; saddam4.rambler.ru

X-Postfix-Queue-ID: E2BDD8E987D

X-Postfix-Sender: rfc822; адрес отправителя

Arrival-Date: Thu, 15 Jan 2015 03:00:01 +0300 (MSK)

Final-Recipient: rfc822; адрес получателя

Original-Recipient: rfc822;адрес получателя

Action: failed

Status: 5.7.1

Remote-MTA: dns; mx-out-wr.rambler.ru

Diagnostic-Code: smtp; 554 5.7.1 Spam message rejected; If this is not spam

contact abuse at rambler-co.ruДля проверки отправил эту ссылку себе с тем же результатом. | |

|

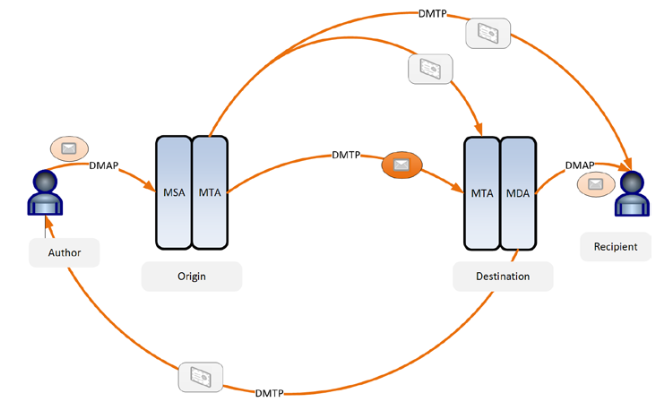

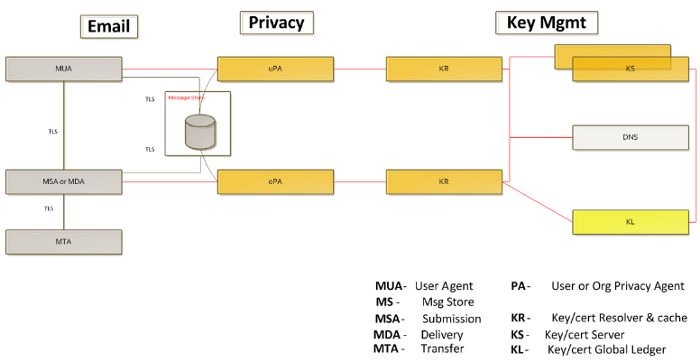

| Опубликована реализация и спецификации защищённого протокола электронной почты Dark Mailopennet.ru

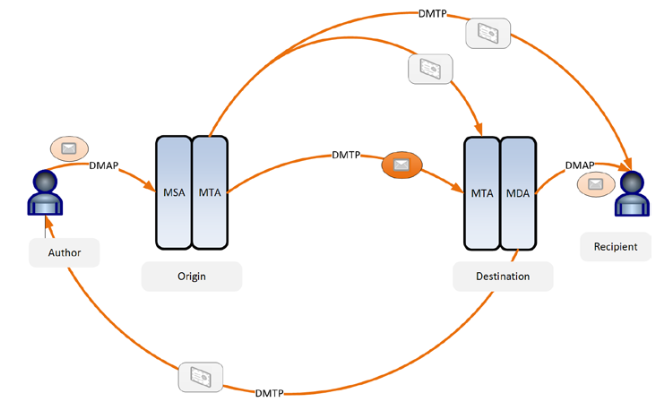

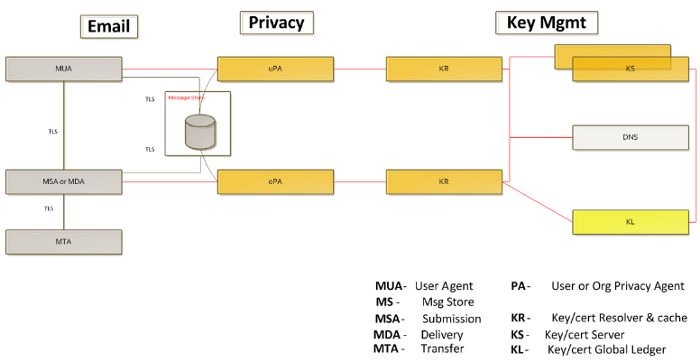

01.01.2015 11:32На конференции Chaos Communication Congress (31C3) представлены результаты более чем года работы над проектом Dark Mail, в рамках которого развивается новый протокол защищённой электронной почты, основанный на принципе "end-to-end"-шифрования, при котором операции шифрования и расшифровки выполняются только на стороне клиента, а серверные узлы манипулируют обезличенными зашифрованными наборами данных. Разработчикам приложений была представлена детальная 108-страничная спецификация протокола и набор эталонных библиотек и программ, позволяющих подготовить рабочие клиентские и серверные реализации Dark Mail. Основателями проекта выступают такие известные личности, как Филипп Циммерман (Philip Zimmermann), автор PGP, Ладар Левисон (Ladar Levison), создатель защищённой службы электронной почты Lavabit, Джон Каллас (Jon Callas), один из разработчиков протокола ZRTP, атаки на который оказались не по зубам АНБ, и Майк Янке (Mike Janke), сооснователь компании Silent Circle. Главной задачей создания Dark Mail является предоставление надёжного механизма, способного защитить пользователей от перехвата переписки в условиях получения спецслужбами доступа к серверному оборудованию и серверным ключам шифрования. Решение использовать "end-to-end"-шифрование возникло после осознания беззащитности компаний перед давлением спецслужб, желающих получить доступ к ключам шифрования для организации перехвата зашифрованного трафика. Системы с обеспечением шифрования на стороне сервера не могут обеспечить должный уровень защиты и стоят перед выбором: предоставить доступ к средствам шифрования, как в случае со Skype, или прекратить свою работу, отказавшись предоставить ключи шифрования, как в случае с Lavabit. Основной проблемой при использовании обычной электронной почты в сочетании с шифрованием тела сообщения с использованием PGP является то, что сведения о получателе и отправителе передаются в открытом виде и сохраняются в логах на почтовых серверах, что позволяет спецслужбам определить факт обмена сообщениями. Для решения вышеотмеченных проблем предложена сеть пересылки DIME (Dark Internet Mail Environment), которая использует многослойную модель шифрования сообщений и многоуровневую систему управления ключами. Суть системы сводится к разделению путей доставки метаданных об участниках переписки и текста сообщения. Информация о новом сообщении направляется получателю не через транзитные узлы, а напрямую при помощи P2P-коммуникаций, при том, что само сообщение шифруется на стороне пользователя и размещается на сервере в обезличенном виде. Идентификатор сохранённого сообщения, место сохранения и ключ для расшифровки напрямую отправляется получателю с использованием протокола, подобного XMPP. Все операции по шифрованию и отправке уведомлений абстрагированы на уровне реализации протокола и прозрачны для пользователей.   | |

|

| Tutanota открыла исходный код веб-клиента своего защищённого почтового сервисаНесколько почтовых сервисов с «защитой от АНБ» готовятся к запуску, однако немецкий Tutanota уже сейчас представил первый работающий сервис безопасной электронной почты и открыл исходный код веб-клиента. Tutanota — первый сервис, вышедший на международный рынок ещё в июле, — надеется, что открытие кода позволит пользователям провести аудит, удостовериться в достаточной целостности продукта и оставить запросы на новые функциональные возможности. Несмотря на то, что компания уже прошла проверку на уязвимости в фирме SySS GmbH в 2013 году, дополнительные тесты от множества участников пойдут только на пользу. Так, в июле 2014 исследователь безопасности Томас Рот (Thomas Roth) обнаружил XSS-атаку, которая была немедленно устранена. По словам создателей, решение об открытии доступа к сервису пришло после откровений Эдварда Сноудена. Разработчики не хотят жить в мире, где за каждым шпионят, поэтому они реализовали свой защищённый почтовый сервис, где шифрование письма выполняется на стороне клиента и только после этого оно передаётся на сервера компании. Пока, со слов пресс-секретаря компании Ханны Базаков (Hanna Bozakov), обращений со стороны госслужб не было, но если они появятся, то ничего кроме зашифрованного сообщения компания отдать не сможет. В Tutanota применяется гибридный метод, включающий симметричный и асимметричный алгоритмы шифрования RSA 2048 бит и AES 128 бит. При работе с другими почтовыми сервисами, например, Gmail при передаче письма придётся также подумать о передаче пароля, т.к. используется симметричный AES 128 бит. Пользователям сервиса это не понадобится, поскольку эту работу на себя возьмёт ПО, работа организована по подобию PGP. Компания не оперирует данными пользователя, частные сообщения остаются частными, это также значит, что сбросить пароль от сервиса не удастся. Возможности сервиса: открытый исходный код веб-клиента, который доступен на GitHub; бесплатный аккаунт до 1 Гб дискового пространства; шифрование для писем и вложений; окончательное удаление писем из корзины; приглашения других пользователей в сервис Tutanota; частичная загрузка писем в целях оптимизации под мобильные устройства; регистрация без привязки к телефонному номеру. В ближайшее время планируется к реализации: мобильные приложения для Android и iOS; совместимость с PGP; добавление доменов верхнего уровня (tutanota.com, tutanota.ru, tutanota.cn); использование Tutanota на собственном домене. Сайт проекта — Tutanota.de. Постоянная ссылка к новости: http://www.nixp.ru/news/12760.htmlАвтор: Никита Лялин по материалам Cryptocoinsnews.Com. | |

|

| Зачем нужны страшилки о «взломе Яндекса»?Антон Носик

09.09.2014История про выложенные в Сети за один день миллион паролей к Яндекс.Почте и 4,6 млн паролей к ящикам Mail.Ru — довольно примечательная. В чистом виде пример виртуального несобытия, которое на практике не имеет никаких серьёзных последствий ни для кого (ни для сервисов, ни для пользователей, ни для бизнес-процессов), но способно сгенерировать бесконечный поток леденящих душу заголовков, новостных сюжетов и тревожных "комментариев эксперта". Превыше сомнения известно про обе выложенные в Интернете базы, что они не являются ни продуктом взлома серверов, ни результатом внутренней утечки (например, через уволившегося обиженного сисадмина или окопавшегося в техподдержке бунтаря-анонимуса). Базы эти собирались несколько лет, методом фишинговых атак и троянских рассылок в адрес конечных пользователей, чьи пароли утекали к похитителю в случае неосторожного обращения с такими файлами и ссылками. Основная масса присутствующих там логинов/паролей выкладывалась в Интернете ранее, и техподдержкой обоих почтовых сервисов эти базы уже отмониторены в прошлом. Новые скомпрометированные аккаунты составили в обоих списках 5-10% от общего числа... В том, что такие базы вообще собираются и пополняются, никакой неожиданности или новости нет. Ежедневно в Интернете рассылаются сотни миллионов троянских вирусов и фишинговых ссылок, и если хоть 0,1% этого спама достигает цели, это означает хищение миллионов паролей в месяц, каждый месяц. Зачем их воруют? Затем же, зачем воруют любые другие ключи на свете. Чтобы получить доступ к чужому имуществу — в данном случае, цифровому. Как можно воспользоваться чужими аккаунтами, подобрав к ним ключи? Не хочу вдаваться в подробности, но почтовые ящики могут открывать доступ к электронным кошелькам, отчётам и паролям систем электронного банкинга. Кроме того, зараженные аккаунты используются для отправки спама и дальнейшей рассылки троянов и фишинговых ссылок по их же контакт-листам. Это малоприятная и презренная уголовщина, но в мотивации тех, кто ею занимается, нет никакой загадки. В практике российского правоприменения «увод» чужих аккаунтов и электронных денег не считается преступлением и не подлежит расследованию. Такая практика противоречит сразу двум статьям действующего УК (272 и 273), но нашим силовикам на законы плевать. Попробуйте подать заявление, что Ваш аккаунт взломали — и очень увлекательно проведёте месяц жизни. Сначала выяснится, что у уполномоченного подразделения МВД вообще нет практики приёма заявлений от граждан. Потом, после долгих скандалов, заявление примет участковый по месту жительства и пообещает переслать по назначению. Если Вы на этом успокоитесь, то заявление Ваше сгинет. Если же будете писать кляузы, заявление снова отыщется через месяц, и Вы получите отписку от Управления «К»: извините, с момента взлома прошёл месяц, следы искать поздно. О том, что процедура борьбы с киберпреступностью в России именно такова, знают не только потерпевшие, но и уголовники. Поэтому поток троянов и фишинговых ссылок в РУНЕТе с каждым годом растёт, а параллельно ширится и крепнет экспорт подобного криминала в страны, где он преследуем и наказуем. Зарубежные ведомства по борьбе с киберкриминалом, пытаясь пресекать деятельность российских преступных синдикатов, сталкиваются с довольно откровенным крышеванием этих синдикатов по линии ФСБ. Вернёмся, однако же, к выложенным в Интернете базам паролей пользователей Яндекса и Mail.Ru. Зачем эти базы собирались — понятно. Как и зачем их изначально планировали использовать — тоже понятно. Но вот кому понадобилось их вываливать в открытый публичный доступ в один и тот же день — загадка. Потому что сам по себе акт вываливания означает, что для нужд потрошения кошельков и прочего data mining все адреса в этих базах единовременно спалились. Эти аккаунты чохом, прямо по списку, заморозили не только Яндекс, Mail.Ru и их платёжные системы, но даже и соцсеть вКонтакте от греха ограничила доступ ко всем своим учётным записям, зарегистрированным на эти адреса электронной почты. Можно, конечно, предположить, что кто-то из корифеев российского фишинга сошёл с ума, возжаждал анонимной славы, или решил спасти миллионы соотечественников от самого себя. Но это всё в логике бреда. Можно также допустить, что эти вбросы призваны были повлиять на курс бумаг MLRYY на Лондонской бирже и YNDX на NASDAQ, но над обесцениванием этих бумаг так успешно трудится политическое руководство страны, что хакерам смешно вступать в соревнование. Остаётся ровно одно рациональное объяснение — в точности такое же, как у московского футбольного погрома летом 2002 года. Тогда готовилось принятие Думой ФЗ о противодействии экстремистской деятельности, и кому-то из пиарщиков пришло в голову, что картинки с горящими киосками и перевёрнутыми троллейбусами в центре Москвы хорошо помогут настроить общественное мнение в пользу подобных мер. Это были романтические времена, когда общественное мнение кого-то в России ещё заботило (ну или, по крайней мере, можно было освоить бюджеты на манипуляции). Сегодня времена изменились, о реальных настроениях улицы больше не задумываются, зато власть и обслуживающая её рать политтехнологов намертво присела на иглу телевизионного мифотворчества. История про миллионы паролей, якобы украденных при «взломе» сервисов Яндекса и Mail.Ru, вписывается в этот тренд не хуже байки про распятого в Донецке мальчика. Если кто-то решил покормить дорогих российских телезрителей страшилками про уязвимость негосударственных веб-почт — значит, мы скоро услышим о планах государства по решению этой проблемы. Осталось только угадать, к внесению какого нового законопроекта или постановления правительства приурочен вброс. Основных вариантов два. Возможно, нас ждёт какая-нибудь новая несусветная инициатива в сфере так называемой охраны персональных данных россиян. Охранять их будут, конечно же, не от крышуемых спецслужбами фишеров и рассылателей вирусов. И не от коррумпированных чиновников, сквозь пальцы которых утекли в публичный доступ все мыслимые базы МГТС, ГИБДД, БТИ, ЦБ РФ и ЕГРЮЛ со всеми мыслимыми персональными данными. Доступ всех этих жуликов к нашим персональным данным будет только расширен. А защищать нас будут от мировой закулисы, АНБ, всемирного жидобандеровского заговора и происков инопланетян. Для этого можно, например, попробовать запретить россиянам сообщать свои персональные данные сайтам и серверам, не имеющим соответствующей лицензии ФСБ. Или использовать анонимайзеры. Или без паспорта в Интернет ходить. Впрочем, предугадывать полёт казённой фантазии — дело неблагодарное. Другой вариант, более «вегетарианский», состоит в том, что где-то во власти согласован проект очередного распила бюджетных денег на разработку цифрового аналога «Почты России». С поддержкой кириллических адресов и строгим соблюдением всех требований СОРМ. Для обоснования эпической сметы, куда заложена прибыль длинной цепочки посредников между государством и его айтишными подрядчиками, нужны страшилки — вот их и вбрасывают. Какая из этих версий правильная, мы довольно скоро узнаем. Будь то новый ворох запретов, или новый айтишный распил — в ближайшие недели нам о нём объявят. Что же до пользователей, пароли которых утекли в открытый доступ, им можно лишь посоветовать впредь относиться к своим данным аккуратнее. Не ходить по незнакомым ссылкам со стрёмным адресом, не открывать аттачменты из «писем счастья», придумать себе сложный пароль и менять его регулярно, не дожидаясь взломов и утечек. Ну и, разумеется, использовать все те возможности для дополнительной защиты аккаунтов, которые сегодня предоставляются любой сколько-нибудь серьёзной многопользовательской площадкой. См. также:

Благодаря вредоносному ПО накоплена база из миллионов паролей пользователей Yandex и Mail.ru

Коллективное расследование: как появилась база данных с паролями аккаунтов «Яндекса»? | |

|

| 1000000 паролей от почтовых ящиков Яндекса утекли в сетьm.habrahabr.ru

lagudal

07.09.2014 23:32Сегодня на одном довольно широко известном ресурсе разместили базу email адресов с паролями от почтовых ящиков «Яндекса». База представляет собой текстовый документ, в котором заявлено 1 млн позиций. С удивлением обнаружил там один из своих, и хотя пароль не был космической сложности, уж точно не для брута и словарей. Когда именно, и по какой причине данная база утекла в сеть, остается неизвестным. В комментариях народ пишет, что из первых попавшихся 10 яшиков как минимум 8 являются на настоящий момент валидными. В общем, дружно меняем пароли, пока представители «Яндекса» ищут крота. *** Пользователи обнаружили базу с миллионом паролей от «Яндекс.Почты»

Компания утверждает, что утечки не было, а пароли могли быть похищены с помощью вирусовАнастасия Голицына

Vedomosti.ru

08.09.2014, 10:21Пользователи обнаружили на одном из форумов в интернете более миллиона паролей от почтовых ящиков «Яндекса», сообщил вчера поздно вечером пользователь сообщества «Хабрахабр». По его словам, речь идет о широко известном ресурсе, на котором «заявлено 1 млн позиций». Пользователи форума Bitcoin Security сообщают, что в базе 1 261 809 паролей. Автор сообщения обнаружил в списке и собственный пароль от сервиса «Яндекса», и тот оказался правильным. В опубликованном списке свои адреса и пароли обнаружили некоторые пользователи Bitcoin Security. Корреспондент «Ведомостей» своих данных почты «Яндекса» в списке не нашел. Но обнаружил в базе пароль от почтового ящика одного из членов своей семьи — пароль оказался правильным. Многие пользователи «Яндекс.Почты» использовали достаточно простые пароли — например, пароль «123456», «123456789» и т. п. По словам представителя «Яндекса», речь не идет о взломе сервиса или утечке: пароли могли быть похищены с помощью вирусов у самих пользователей. Подробности он пообещал прокомментировать позднее. ******** «Яндекс» заблокировал миллион почтовых ящиков

Компания заявила, что не имеет отношения к утечке данныхizvestia.ru

08.09.2014На днях в открытый доступ попал список из 1,2 млн аккаунтов «Яндекса» с логинами и паролями в незашифрованном виде — о чем стало широко известно этой ночью. Это крупнейшая утечка данных в Рунете с участием «Яндекса» по меньшей мере с 2011 года — когда в поисковой выдаче можно было читать SMS абонентов мобильных операторов. Крупнейшая по капитализации в Европе интернет-компания ($10,2 млрд) отреагировала на это блокировкой учетных записей — владельцам всех скомпрометированных почтовых ящиков предлагается ввести новый пароль. «Яндекс» сразу заявил, что не имеет отношения к утечке данных — по мнению компании, пароли утекли с пользовательской стороны, в результате фишинга и подобных мошеннических действий со стороны злоумышленников. Из тех скомпрометированных аккаунтов, в которые удалось попасть пользователям форумов, многие оказались заброшенными или малоиспользуемыми. — Это скорее указывает на незаконный доступ к серверу с базой, чем на деятельность вредоносной программы. То есть люди давно завели себе адрес на «Яндекс.Почте» и с тех пор не пользовались им. Без экспертизы говорить наверняка нельзя, — отмечает гендиректор российской компании — разработчика антивируса Dr. Web Борис Шаров. — Подробностей инцидента мы не знаем. Поэтому возможны только предположения. Есть вероятность, что имело место незаконное проникновение на сервер с базой данных компании — виновата она в этом или нет, нельзя достоверно сказать без проведения экспертизы. Есть также вероятность того, что данные собраны с контрольного центра большой бот-сети — в этом случае компания сама ни при чем, виноваты пользователи, компьютеры которых заражены вредоносной программой. По словам Вячеслава Закоржевского, руководителя группы исследования уязвимостей «Лаборатории Касперского», пока нет оснований полагать, что это взлом «Яндекса», тем более что в самой компании подтвердили, что пароли не хранятся в открытом виде. — Нет информации о том, что это была одна, но масштабная фишинговая атака. Мы предполагаем, что эта база [логинов и паролей] — компиляция учетных записей, похищенных «традиционными» способами — фишинг, вредоносное ПО, брутфорс и т.п. В сети уже появились ресурсы (например, yaslit.ru), которые позволяют проверить, находится ли учетная запись в опубликованной базе. Если да, то следует немедленно поменять пароль и активировать двухфакторную авторизацию, — рассуждает эксперт. — Кому это может быть нужно — выкладывать базу украденных учетных записей на публичный ресурс? Очевидно, что злоумышленникам, зарабатывающим на похищенных аккаунтах, это невыгодно, так как компания и пользователи в скором времени отреагируют и поменяют пароли. То есть вероятнее всего, что кто-то по ошибке или из «альтруистических» целей выложил базу. Если же действительно «Яндекс» (или какую-то часть сервиса) взломали, то, возможно, это просто попытка привлечь внимание к проблеме недостаточной безопасности сервисов русского поисковика. Но у нас пока подтверждений этому нет. Закоржевский отмечает, что для спасения от фишинга (фишинговые ресурсы мимикрируют под настоящие, «вылавливая» настоящие логины и пароли) нужно внимательнее следить за адресной строкой браузера: адрес должен начинаться с https://mail.yandex.ru; в браузерах успешная проверка SSL-сертификата, как правило, отображается зеленым замком. — Мы тщательно проанализировали эту базу [утекших аккаунтов] и пришли к следующим выводам, — рассказали «Известиям» днем в понедельник в пресс-службе «Яндекса». — Речь не идет о взломе инфраструктуры «Яндекса», данные стали известны злоумышленникам в результате фишинга или вирусной активности на зараженных компьютерах некоторых пользователей. Это не целенаправленная атака, а результат сбора скомпрометированных аккаунтов в течение длительного периода времени. О 85% скомпрометированных аккаунтов из этой базы нам уже было известно: большинство из них уже несколько лет появляются в подобных списках. Мы предупреждали их владельцев и предлагали сменить пароль, но они этого не сделали. Это означает, что такие аккаунты либо заброшены, либо создавались роботами. Владельцам оставшихся 150 тыс. аккаунтов этой ночью мы сбросили пароль, и они не смогут войти в ящик, пока не поменяют его. Если вы не видите такого предупреждения от «Яндекса», то вашего аккаунта нет в опубликованном списке и можно не беспокоиться. См. также: 1 000 000 уже неработающих паролей в открытом доступе. Как мы защищаем пользователей Яндекса

Благодаря вредоносному ПО, накоплена база из миллионов паролей пользователей Yandex и Mail.ru | |

|

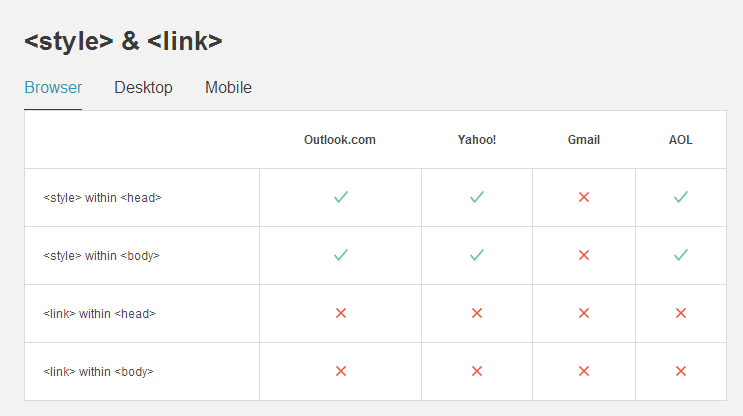

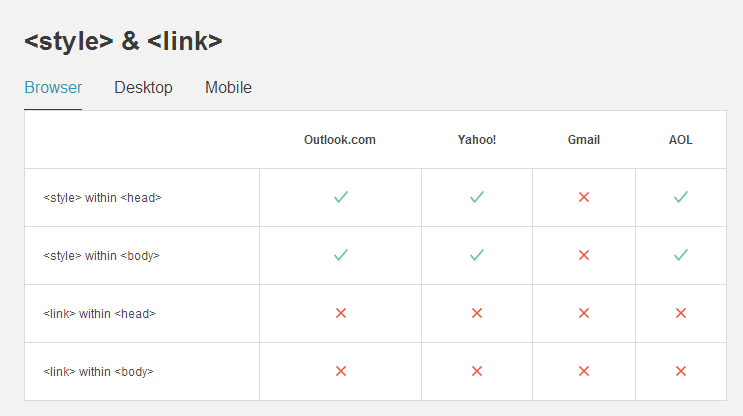

| Список поддерживаемых HTML-тегов в Gmailxakep.ru

08.08.2014 Google официально не публикует списка HTML-тегов, поддерживаемых в Gmail, но бывший сотрудник компании Михай Парпарита (Mihai Parparita) выложил неофициальный список. Он составил его, отправляя письма со всеми тегами HTML и проверяя, какие письма проходят через фильтр, а какие — нет. Список довольно большой. Можно выделить несколько тегов, которые Gmail не поддерживает: <embed>, <audio>, <video>, <iframe>, <object>, <script>, <canvas>, <html>, <head>, <body>. К тому же, существуют сайты, где в наглядной табличной форме сравнивается поддержка различных элементов CSS в разных почтовых сервисах и десктопных почтовых клиентах.  Поддерживаемые HTML-теги в Gmail Поддерживаемые HTML-теги в Gmail<a>

<abbr>

<acronym>

<address>

<area>

<b>

<bdo>

<big>

<blockquote>

<br>

<button>

<caption>

<center>

<cite>

<code>

<col>

<colgroup>

<dd>

<del>

<dfn>

<dir>

<div>

<dl>

<dt>

<em>

<fieldset>

<font>

<form>

<h1>

<h2>

<h3>

<h4>

<h5>

<h6>

<hr>

<i>

<img>

<input>

<ins>

<kbd>

<label>

<legend>

<li>

<map>

<menu>

<ol>

<optgroup>

<option>

<p>

<pre>

<q>

<s>

<samp>

<select>

<small>

<span>

<strike>

<strong>

<sub>

<sup>

<table>

<tbody>

<td>

<textarea>

<tfoot>

<th>

<thead>

<u>

<tr>

<tt>

<u>

<ul>

<var> Неподдерживаемые HTML-теги в Gmail<applet>

<article>

<aside>

<audio>

<base>

<basefont>

<bdi>

<bgsound>

<blink>

<body>

<canvas>

<content>

<data>

<datalist>

<decorator>

<details>

<dialog>

<element>

<embed>

<figcaption>

<figure>

<footer>

<frame>

<frameset>

<head>

<header>

<hgroup>

<html>

<iframe>

<isindex>

<keygen>

<link>

<listing>

<main>

<mark>

<marquee>

<menuitem>

<meta>

<meter>

<nav>

<nobr>

<noframes>

<noscript>

<object>

<output>

<param>

<picture>

<progress>

<rp>

<rt>

<ruby>

<script>

<section>

<shadow>

<source>

<spacer>

<style>

<summary>

<template>

<time>

<title>

<track>

<video>

<wbr>

<xmp> ****** Как отправить exe,dll,bat,tar файлы через GmailНа днях я хотел отправить Exe файлы через Gmail моему другу и полагал, что нет никакой возможности отправить его напрямую. В рамках мер безопасности Gmail не позволяет отправлять или получать исполняемые файлы. В самом деле, ни один из файлов, имеющих расширение “exe, dll, ocx, bat, zip, tar, tgz, taz, gz” не может быть отправлен из-за Gmail Вирус — сканера. Вот несколько простых способов обойти эту проблему: 1) Переименовать расширение EXE файла на . JPEG или BMP. TXT . Например, если файл, который вы хотите отправить » example.exe или example.bat «, переименуйте файл как «example.jpeg или example.bmp” и отправьте его. Не забудьте уведомить получателей, чтобы они изменили расширение обратно в исходное расширение файла. Cоздание электронной почты Gmail2) Другим более простым решением является создание самораспаковывающихся RAR архивов, содержащих исполняемые файлы, и прикрепить его к Gmail электронной почте. Удивительно, Gmail не сканирует содержания архива RAR . Вы можете использовать Winrar для создания RAR архивами. Если у вас нет Winrar, вы можете скачать его бесплатно. ( http://www.rarlab.com/download.htm) Однако может случиться так, что даже при том, что .exe / tar или другие файлы архивированы, Gmail и / или другие услуги сканируют почту в архивах и не позволяет отправлять вложения. Вот еще одно простое решение, которое должно решить эту проблему, если вам случится столкнуться: Поместите. Exe файл или любой другой формат в папку. Сжать папку с WinRAR Выбери защита паролем, когда вы находитесь в режиме сжатия. Выберите опцию «Шифровать имена файлов». Это позволит решить проблему. Так как имена файлов и папок зашифрованные, защищенные паролем, не существует никакого способа у GMail сканера или любого другого сканера почты, просматривать весь контент. Так что все ваши вложения благополучно пройдут через систему проверки почты и дойдут до получателя. Большинство из вас, возможно, уже знает об этом, но есть пользователи, которые все еще ищут ответ для решения этого вопроса. Возможно Вы также хотите узнать Как отправить личное сообщение пользователю Google Plus | |

|

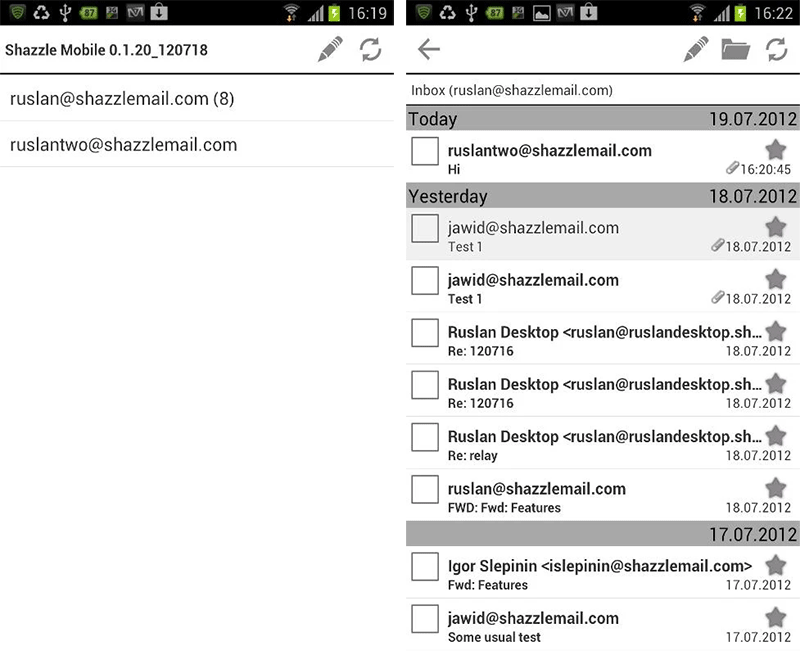

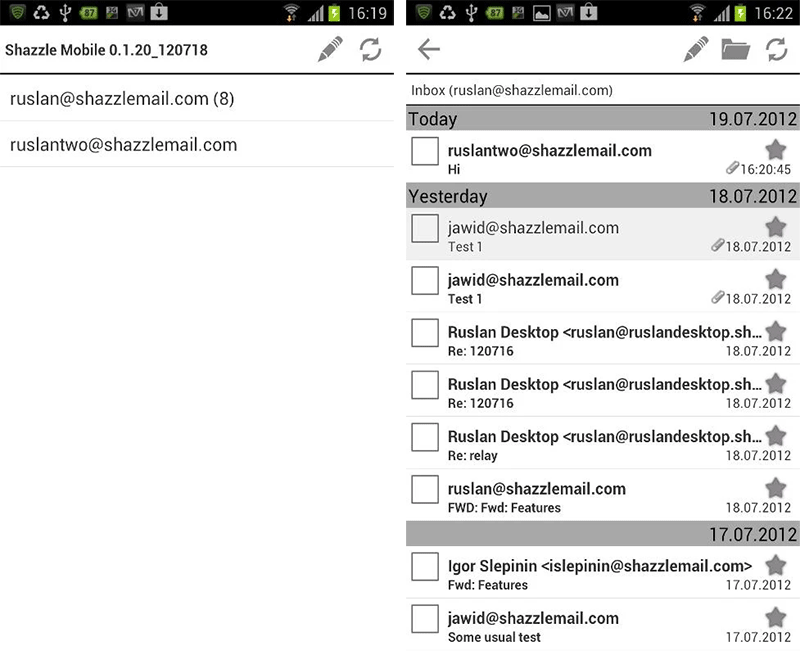

| Новые сервисы анонимной электронной почтыxakep.ru

26.07.2014В последние месяцы начали работу несколько новых сервисов, которые предлагают анонимную почту. Например, разработчик ShazzleMail явно страдает от паранойи, в хорошем смысле этого слова. Этот сервис не сохраняет никаких метаданных о пользователях, потому что здесь вообще нет центрального сервера. Зашифрованные сообщения между пользователями @shazzlemail.com пересылаются напрямую с одного компьютера/смартфона на другой через случайным образом выбранные рилеи.  Почтовый сервер работает на каждом устройстве. Соответственно, здесь нет возможности пересылки офлайновых сообщений, чтобы избежать малейшей возможности компрометации центрального сервера. Для получения сообщения абонент должен быть в онлайне и должен установить бесплатную программу ShazzleMail. Сейчас аудитория ShazzleMail маленькая, так что абонентам других почтовых провайдеров вместо письма приходит послание типа «Защищённое письмо от Джона Смита через ShazzleMail. Нажмите для просмотра». В этом случае письмо загружается через браузер получателя, который устанавливает прямое SSL-соединение с устройством отправителя.  Недавно заработал ещё один сервис, который тоже передаёт зашифрованные сообщения: Enlocked. Он шифрует тексты ключом PGP и отправляет через обычные почтовые серверы вроде Gmail или Outlook, где у пользователя почтовый ящик. Для кодирования и раскодирования писем нужна программа Enlocked, которая в следующем году станет платной. Сравнивая эти два сервиса, первый всё-таки выглядит предпочтительнее, потому что копии сообщений не сохраняются ни на каком стороннем сервере, а только локально на устройствах получателя и отправителя. Так что посторонний человек может получить доступ к ним, только если физически завладеет устройством и узнает пароль, либо если установит на него трояна (разработчик ShazzleMail сейчас работает, чтобы исключить такую возможность). К тому же, эта программа бесплатна для физических лиц. | |

|

| Lavaboom: новый сервис защищённой почтыxakep.ru

17.04.2014 В ближайшие дни начнется закрытое бета-тестирование нового почтового сервиса Lavaboom. Он позиционирует себя в качестве наследника ныне закрытого Lavabit, которым, как известно, пользовался сам Эдвард Сноуден. Основатели Lavaboom подчеркивают, что их серверы располагаются у нескольких хостеров на территории Германии. Lavaboom не имеет никаких связей с американскими компаниями и поэтому защищена от правового давления американских властей. Другими словами, АНБ или ФБР не могут потребовать выдачи секретных SSL-ключей через суд и вынудить сервер прекратить свою работу, как это случилось с Lavabit. В Германии действуют более строгие законы защиты приватности, чем в США, поэтому безопасность Lavaboom гарантируется, в том числе, и немецким законодательством. В любом случае, информация на серверах защищена с помощью TrueCrypt. В случае посягательств немецких спецслужб, владельцы Lavaboom обещают «уничтожить жесткие диски в течение нескольких минут». Lavaboom шифрует почтовые сообщения с применением стойкой криптографии и механизма согласования ключей Perfect Forward Secrecy. При использовании веб-приложения ключи генерирует библиотека OpenPGP, они хранятся в кэше браузера на компьютере пользователя. Сервер удаляет IP-адрес отправителя при пересылке письма. Подробнее о других аспектах работы Lavaboom см. технический FAQ. Бесплатно предоставляются почтовые ящики объемом до 250 МБ, тарифные планы для ящиков большего размера пока не разработаны. | |

|

|