| |

| Автор призывов к беспорядкам в Москве, вместо которого арестован преподаватель МФЮА, оказался гражданином СШАnewsru.com

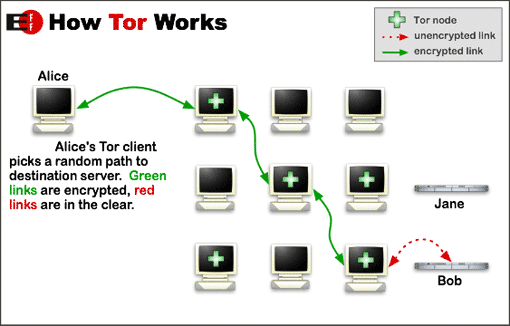

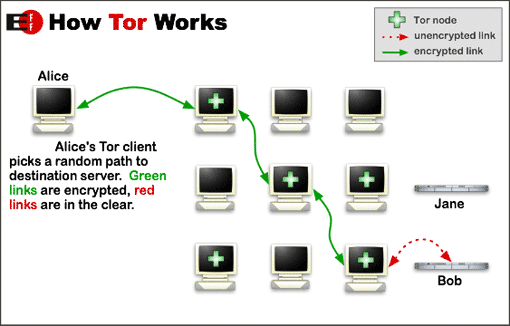

20 апреля 2017 г.Пользователь интернет-форума Sysadmins.ru под ником Айрат Баширов, чьи посты легли в основу уголовного дела, по которому ранее был арестован преподаватель математики в МФЮА Дмитрий Богатов, дал интервью "Медиазоне", в котором объяснил, почему не боится уголовного преследования, и в очередной раз подчеркнул, что Богатов не имеет отношения к этим публикациям. На прошлой неделе он сообщил "Открытой России", что аккаунт, с которого размещали сообщения, "был общим". "Пароль от него лежал в открытом доступе, в какой-то из тем многолетней давности. К сожалению, сейчас не могу найти. Пароль от него изменили еще 2 апреля (это только я заметил, может, и раньше). Так что это стопроцентная провокация гэбни", - объяснил тогда собеседник журналистов. В своем новом интервью аноним пояснил, что никогда не был знаком с Богатовым ни лично, ни в интернете. Связываться со следствием по этому поводу он не видит смысла - "ежу понятно, что дело политическое", а преподаватель МФЮА, по его мнению, стал "очередной жертвой кремлевской пропаганды". На вопрос о наличии каких-либо документальных данных, подтверждающих невиновность Богатова, "Айрат Баширов" ответил: "Конечно же, я мог бы предоставить некоторые сведения. В данный момент раздумываю, каким образом это сделать. А по поводу своей безопасности - мне бояться нечего, я уже более пяти лет являюсь гражданином США". Собеседник издания также объяснил, что лично он не имеет отношения к размещению роликов и записей в соцсети "ВКонтакте" о несанкционированной акцию протеста в Москве 2 апреля. "Сообщения, авторство которых приписывают Дмитрию Богатову и которые были опубликованы мной на ресурсе Sysadmins.ru, - банальная "копипаста" из оппозиционных пабликов ВК. И репостил я эти "требуем системных изменений" с одной лишь целью - подразнить местную "ватку". Ни о каких призывах к свержению, а тем более к терроризму я и не думал", - объяснил он. При этом "Айрат Баширов" подтвердил журналистам, что сам пользуется средствами анонимизации, в том числе сетью Tor. Он отметил, что взял псевдоним в честь настоящего Айрата Баширова - системного администратора из Уфы, которого он называет "местным политическим троллем на зарплате у министерства пропаганды РФ". 11 апреля стало известно, что Богатов является администратором выходного узла анонимной сети Tor. Поскольку браузер Tor позволяет пользователям этой сети использовать IP-адреса из числа тех, что зарегистрированы на держателя выходного узла, не исключено, что IP-адресом Богатова мог воспользоваться сторонний пользователь Tor. Вскоре после этого за Богатова вступился разработчик операционной системы Debian из семейства Linux. В пресс-релизе проекта сообщалось, что Богатов являлся активным членом проекта Debian, работал в группе Debian Haskell и сейчас поддерживает ряд "пакетов для командной строки и системных инструментов". "Мы ждем дальнейших подробностей по делу против него, но надеемся, что он получит справедливое отношение и в отношении него будут соблюдены законы", - говорилось в сообщении. Также в проекте подчеркнули, что приняли меры по защите своих систем и удалили "ключи" Богатова из-за опасений их взлома. Богатов был задержан 6 апреля по уголовному делу о призывах к массовым беспорядкам во время несогласованной акции протеста 2 апреля в Москве. 7 апреля суд отказался арестовывать преподавателя, однако он так и не был отпущен на свободу. Богатова отвезли обратно в СК, где ему предъявили новые обвинения. 8 апреля суд решил перенести рассмотрение вопроса об избрании ему меры пресечения на 10 апреля. В понедельник, 10 апреля, во время судебного заседания следствие ходатайствовало о приобщении к делу письма из ФСБ России, в котором говорилось, что, согласно предварительной оценке материалов Институтом языковедения РАН, посты, которые, по мнению следователей, публиковал Богатов, содержат призывы к осуществлению террористической деятельности и массовым беспорядкам. Богатов отказался признавать себя виновным. Он отметил, что, как и рассказывала ранее его супруга, 29 марта, когда, по версии следствия, он опубликовал призывы к насилию во время несанкционированной протестной акции под псевдонимом Айрат Баширов, он вместе с женой был в спортзале, а потом пошел в магазин. "Я не совершал это преступление. У меня не было такой возможности", - обратился к судье Богатов. По просьбе адвоката преподаватель также добавил, что не собирается скрываться и готов сотрудничать со следствием, "дабы очистить свое имя". В итоге судья удовлетворил ходатайство следователя и арестовал Богатова до 8 июня 2017 года. По мнению судьи, есть основания полагать, что обвиняемый может скрыться и воспрепятствовать расследованию. Как отмечали журналисты, после оглашения приговора матери Богатова, находившейся в зале, стало плохо. Богатов проходит обвиняемым по ч. 1 ст. 30, ч. 1 ст. 212 УК РФ (приготовление к организации массовых беспорядков) и ч. 2 ст. 205.2 УК РФ (публичные призывы к осуществлению террористической деятельности, совершенные с использованием электронных или информационно-телекоммуникационных сетей). - Tags:

bogatov, debian, freedom of speech, intelligence services, internet, it, linux, opposition, political repression, prisoners, privacy, tor, tor browser

| |

|

| Statement regarding Dmitry BogatovPosted April 13th, 2017 by jgay The Tor Project has been following with interest the case of Dmitry Bogatov in Russia, but we have no insight or information other than what we've been reading on publicly available websites. The Tor Project does not collect any information or data that can be used to identify users of the Tor network. We do collect and publish information about Tor exit nodes and relays when relay operators voluntarily choose to send such information to the Tor Project servers. Data about individual Tor relays and the Tor network can be explored through the following sites: Metrics Portal provides analytics for the Tor network, including graphs of its available bandwidth and estimated userbase; Atlas is a web application to learn about currently running Tor relays; and ExoneraTor answers the question of whether there was a Tor relay running on a given IP address on a given date. What we know right now is that serious accusations of wrongdoing have been made against a valued member of our community, a person who has, among other things, been a Tor relay operator, Debian Developer, GNU developer, and privacy activist. We are collecting facts, monitoring the situation closely, and sharing information with allied organizations and individuals. *** Заявление по поводу ареста Дмитрия Богатова17 Апреля 2017 Проект Debian обеспокоен тем, что один из участников Проекта, Дмитрий Богатов, был арестован российскими властями. Дмитрий — преподаватель математики и активный участник Debian. В качестве сопровождающего Debian он участвовал в группе Debian Haskell, также он сопровождает несколько пакетов программ для командной строки и ряд системных инструментов. Мы ожидаем дальнейшие подробности касательно его дела и надеемся, что оно будет справедливо рассмотрено, а все предусмотренные законом процедуры будут соблюдены. При этом Проект Debian принял меры для обеспечения безопасности своих систем путём удаления ключей Дмитрия, поскольку они могли быть скомпрометированны. Проект Debian благодарит Дмитрия за его отличную работу и стойкую преданность Debian и Свободному ПО. Мы надеемся, что он как можно скорее получит возможность вернуться к своей деятельности. Мы выражаем ему и его семье безоговорочную поддержку. *** Алиби Дмитрия БогатоваЕще в пятницу Богатов рассказал суду, что он не мог 29 апреля [на самом деле марта, - Д.Б.] в 22 часа 25 минут с домашнего компьютера разместить инкриминируемый ему текст, потому что вместе с супругой был в спортзале, а после тренировки зашел в магазин за продуктами. И вернулся домой без четверти одиннадцать. Адвокаты Богатова добыли видеозапись с камер видеонаблюдения магазина, которая подтверждает алиби подозреваемого. Видеозапись зафиксировала, что Богатов с супругой вышли из магазина за четыре минуты до появления записи. А надо было еще добраться до дома, пройдя полтора километра. Полностью:https://www.novayagazeta.ru/articles/2017/04/11/72114-formula-borby-s-terrorizmom - Tags:

bogatov, debian, freedom of speech, intelligence services, internet, it, linux, opposition, political repression, prisoners, privacy, tor, tor browser

| |

|

| Защищенный почтовый сервис ProtonMail обзавелся Tor-адресом, чтобы избежать цензурыxakep.ru

Мария Нефёдова

20.01.2017Швейцарский сервис защищенной почты ProtonMail существует с 2013 года, но в стадию публичной беты он вошел только в 2016 году, став доступен всем желающим. Тем не менее, за это время сервис успел стать одним из ведущих поставщиков защищенных почтовых услуг. К примеру, в отличие от многих конкурентов, ProtonMail шифрует письма прежде, чем они отправляются на сервер. 19 января 2017 года разработчики сервиса объявили, что теперь у ProtonMail есть собственный Tor-адрес: protonirockerxow.onion. «Луковый» сайт имеет SSL-сертификат выданный Proton Technologies AG компанией DigiCert. Это весьма интересное новшество, так как классические удостоверяющие центры не работают с Tor, ведь onion-адреса не приобретаются у регистраторов. Чтобы получить сертификат, разработчики почтового сервиса обратились за советом к представителям Tor Project, и те порекомендовали удостоверяющий центр DigiCert, с которым Tor Project давно поддерживает контакт. Ранее DigiCert уже выдавал сертификаты Tor-сервисам Facebook. Администрация ProtonMail объясняет, что решение обзавестись Tor-адресом — это прямой ответ на действия властей разных стран, которые явно стремятся цензурировать интернет все больше. Так, в прошлом году в Великобритании был принят спорный законопроект Investigatory Powers Act («Акт о полномочиях следствия», который также известен как «Закон ищеек»). Этот закон наделяет спецслужбы очень широкими полномочиями в вопросах слежки за гражданами, в том числе дает право взламывать телефоны и компьютеры, массово собирать персональные данные. Кроме того, все провайдеры страны должны будут собирать списки посещенных пользователями сайтов и хранить их на протяжении 12 месяцев, а также, получив запрос от правоохранителей, удалять любое шифрование и предоставлять правительственным агентам доступ к любым каналам связи. Также в прошлом голу власти Египта начали блокировать защищенный мессенджер Signal, с чем его разработчики пытаются бороться. «Учитывая наш рост в последнее время, мы осознаем, что цензурирование ProtonMail в ряде стран неизбежно, поэтому мы действуем на опережение, стремясь это предотвратить. Tor позволяет обойти некоторые виды интернет-блокировок, а значит, улучшение совместимости с Tor – это логичный первый шаг», — объясняет один из основателей ProtonMail Энди Йен (Andy Yen). | |

|

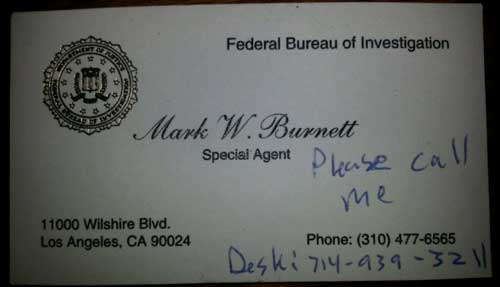

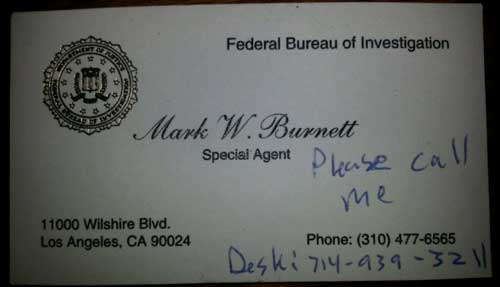

| ФБР донимает разработчика TOR и не признаётся, зачемxakep.ru

Олег Парамонов

10.05.2016Ведущий разработчик TOR Project Айзис Агора Лавкрафт стала жертвой странного внимания со стороны спецслужб. В течение нескольких месяцев агенты ФБР упорно пытаются встретиться с ней, но отказываются иметь дело с юристом и не признаются, что им нужно. Есть опасение, что они хотят показать Лавкрафт письмо национальной безопасности — документ, принуждающий к тайному сотрудничеству со спецслужбами. Айзис Агора Лавкрафт работает в TOR Project с 2010 года — сначала в качестве подрядчика, а затем и штатного сотрудника. Кроме того, программист принимала участие в работе над Signal, мессенджером с открытыми исходниками, шифрующим переговоры, и LEAP Encryption Access Project — системой, которая упрощает обмен зашифрованными электронными письмами при помощи локального прокси, берущего на себя заботу о шифровании, ключах и прочих деталях. Проблемы Лавкрафт начались в ноябре 2015 года, когда в её дверь постучал агент ФБР по имени Марк Бернетт. В доме никого не было, поэтому он оставил свою визитку с написанным от руки телефонным номером и просьбой позвонить. Не дождавшись звонка, он стал донимать её родителей. Тогда Лавкрафт попросила разобраться в происходящем своего юриста.  Юрист связался с агентом по телефону и сообщил, что поскольку он представляет интересы Лавкрафт и её семьи, все вопросы должны быть адресованы ему и только ему. Это смутило Бернетта, и он попросил перезвонить ему через пять минут. Во время второго звонка агент усомнился, что разговаривающий с ним юрист — действительно юрист, и добавил, что если ФБР «случайно» встретит Лавкрафт на улице, то не станут дожидаться юристов и зададут свои вопросы лично ей. Как раз в этот момент Лавкрафт готовилась переехать в Германию на постоянное место жительства. Она опасалась, что ей не дадут выехать из страны, но этого не произошло. Уже в Германии она узнала, что ФБР прислало ещё одного агента. Он объяснил юристу Лавкрафт, что их цель — показать ей некоторые документы. Через день после получения визы агент снова связался с юристом и сообщил, что ситуация с документами разрешилась сама собой. На какое-то время разработчика TOR Project оставили в покое, но в апреле за неё взялись с утроенной энергией. На этот раз агенты ФБР вооружены повесткой, но по-прежнему отказываются уточнять, что именно они пытаются узнать, хотя и признают, что она не является целью расследования. Личная встреча с ФБР опасна для Лавкрафт тем, что ей могут предъявить так называемое письмо национальной безопасности ( National Security Letter). Это документ, применяемый американскими спецслужбами для принуждения к тайному сотрудничеству. Отказ от выполнения требований письма, разглашение этих требований и даже просто упоминание о его существовании чревато уголовным преследованием. Как сообщает TOR Project, это не первый случай, когда держатели выходных узлов анонимной сети и его сотрудники подвергаются назойливому вниманию со стороны спецслужб. | |

|

| Прокуратура требует признать запрещенными 13 сайтов – анонимайзеров 04 мая 2016 года 04 мая 2016 годаПрокуратурой Первомайского округа г.Мурманска в ходе мониторинга сети «Интернет» выявлены сайты - анонимайзеры, которые обеспечивают доступ пользователей к запрещенной информации. Анонимайзер - изначально средство для скрытия информации о компьютере или пользователе в сети от удалённого сервера. Это веб-сайты и специальные вредоносные программы, позволяющие открывать ранее заблокированные интернет-ресурсы, в том числе, содержащие информацию о пропаганде коррупции, нацизма, детской проституции и порнографии, насилия, жестокости, технологии производства и изготовления взрывчатых веществ и взрывных устройств и иную информацию, наносящую ущерб интересам государства и общества. В этой связи, по итогам проверки прокуратурой округа в Первомайский районный суд города Мурманска направлено 13 заявлений с требованием признать размещенную на интернет-сайтах информацию запрещенной к распространению в Российской Федерации. В настоящее время заявления находятся в стадии рассмотрения. | |

|

| Ученые помогают Tor Project бороться с sybil-атакамиxakep.ru

Мария Нефёдова

29.02.2016Специалисты Tor Project, совместно с учеными из Принстонского университета, разработали инструмент, который должен помочь «луковой» сети в борьбе с так называемыми с sybil-атаками. Исследователи учатся выявлять потенциально опасные ноды и предотвращать сбор трафика. В конце прошлой недели стало известно, что правительство США все-таки приложило руку к атакам на сеть Tor в 2014 году. Тогда, подключив к делу лучшие умы университета Карнеги-Меллона, спецслужбы сумели деанонимизировать огромное число пользователей Tor. Результатом той атаки, в частности, стал арест Брайана Ричарда Фаррелла (Brian Richard Farrell) – одного из операторов Silk Road 2. Теперь, когда многие в очередной раз глубоко задумались о безопасности и анонимности Tor, команда Tor Project, совместно с учеными из Принстонского университета, представила интересный доклад, рассказывающий о новых методах борьбы с sybil-атаками. Смысл sybil-атаки заключается в умышленной инфильтрации в сеть Tor сторонних нодов, которые (если их будет много) позволят злоумышленникам собирать метаданные пользователей, снифать выходные ноды Tor и даже деанонимизировать пользователей. Проблема в том, что обнаружить такие подозрительные ноды в сети не так-то просто, этой проблемой команда Tor Project занимается постоянно вот уже девять лет. Теперь, объединив усилия с группой ученых, разработчики Tor Project создали инструмент, получивший название Sybilhunter. Он позволяет обнаруживать различные типы sybil-атак и распознавать в сети Tor вредоносные ноды. Ранее попытки избавиться от подозрительных нодов в Tor предпринимались не раз, но из-за большого числа ложноположительных результатов очистить сеть не удавалось. Sybilhunter тоже не является «серебряной пулей», но на него возлагают большие надежды. В частности, при помощи Sybilhunter удалось идентифицировать различные sybil-атаки: * Rewrite Sybils – хак транзакций Bitcoin, при помощи перезаписи Bitcoin-адресов; * Redirect Sybils – еще одна атака против пользователей Bitcoin, перенаправляющая их на подставные сайты; * FDCservers Sybils – та самая атака, за которой стоят ученые университета Карнеги-Меллона и правительство США; * LizardNSA Sybil — атака хакерской группы Lizard Squad; * Academic Sybils – ноды хостящиеся в Amazon EC2, созданные исследователями в 2013 году Исследователи пишут, что Sybilhunter пока все равно требует участия человека и довольно кропотливой ручной работы. Инструмент может упускать из виду некоторые детали, которые могут быть замечены при помощи других тулзов, к примеру, Exitmap. Разработчики объясняют, что надеются добиться от Sybilhunter значительных результатов, используя краудсорсинг и проект Tor Metrics, который поддерживается волонтерами и тоже ищет аномалии в сети Tor. В Tor Project уверены: если комьюнити примет активное участие в решении проблемы, данные инструменты сыграют важнейшую роль в будущем Tor и помогут распознавать злоумышленников даже раньше, чем те успеют нанести фактический вред инфраструктуре сети и ее пользователям. Исходный код Sybilhunter и информацию о проекте можно найти здесь. | |

|

| Сотрудники Университета Карнеги-Меллон взломали сеть Tor и предоставили результаты ФБРsecuritylab.ru

14:39 / 25 Февраля, 2016Исследователи проэксплуатировали уязвимость в Tor с целью обнаружения IP-адресов ряда пользователей. Осенью прошлого года в СМИ появились слухи о причастности исследователей из Университета Карнеги-Меллон ко взлому анонимной сети Tor и передаче результатов сотрудникам ФБР. Теперь информация подтвердилась, сообщает издание Motherboard. Напомним, в прошлом ноябре организация Tor Project обвинила ФБР в выплате экспертам из Университета Карнеги-Меллон как минимум $1 млн за атаку на сеть с целью деанонимизировать пользователей ресурса. В июле 2014 года представители Tor Project обнаружили длившуюся шесть месяцев атаку, направленную на отслеживание скрытых серверов. Атакующие не могли осуществлять мониторинг входных и выходных узлов Tor, однако у них была возможность отслеживать трафик скрытых сайтов. Как тогда заявили представители Tor Project, ФБР использовало экспертов из Университета Карнеги-Меллон в обход действующего законодательства. В свою очередь, ФБР опровергло все обвинения, выдвинутые в свой адрес. Как сейчас стало известно из материалов уголовного дела в отношении одного из администраторов подпольной плащадки Silk Road 2.0 Брайана Фарелла (Brian Farrell), сотрудники университета проэксплуатировали уязвимость в Tor с целью обнаружения IP-адресов ряда пользователей. Информация собиралась в ходе многомесячной атаки, являвшейся частью исследовательского проекта Министерства обороны США. Узнав об исследовании, сотрудники ФБР через суд потребовали предоставить информацию о некоторых преступниках. В итоге эксперты передали ведомству некоторые реальные IP-адреса. На вопрос, откуда ФБР узнало о проекте, представитель спецслужбы Джиллиан Стиклз (Jillian Stickels) ответила: «Этот вопрос я бы задала им [сотрудникам Университета Карнеги-Меллон]. Если данная информация и будет обнародована, скорее всего, инициатива будет исходить от них». | |

|

| Tor Project хочет выйти из-под контроля правительства и собирает пожертвованияxakep.ru

автор: Мария Нефёдова

25.11.2015Команда Tor Project, стоящая за знаменитым анонимайзером, официально объявила о запуске собственной краудфандинговой инициативы, которая должна помочь проекту выйти из-под влияния американского правительства. На данный момент оно выступает крупнейшим и основным спонсором Tor. Официальный анонс мало рассказывает о самой системе сбора пожертвований, зато цитирует Лору Пойтрас (Laura Poitras), известную американскую журналистку, кинопродюсера, кинооператора и режиссера. Пойтрас является обладательницей премии Оскар за документальную ленту «Гражданин четыре» (Citizenfour), которая повествует об Эварде Сноудене. Tor сыграл огромную роль в создании этой картины, Лора пишет: «Эдвард Сноуден вообще не смог бы связаться со мной, если бы не Tor и другие открытые криптографические проекты. Журналистам нужен Tor, чтобы они могли защитить свои источники и свободно проводить расследования. Это важнейший инструмент и ему необходима ваша поддержка». На сегодняшний день американское правительство является крупнейшим спонсором проекта, покрывая порядка 80-90% его годовых издержек. Еще в марте текущего года в блоге Tor Project появилось сообщение о том, что команда рассматривает вариант запуска собственной системы пожертвований, чтобы распространить Hidden Services еще дальше, в те страны, где пользователи могут только выиграть от дополнительной приватности. Отношения команды Tor Project с правительством США нельзя назвать безоблачными, хотя проект и получает от властей серьезное финансирование. Достаточно вспомнить о том, что ранее в этом месяце глава Tor Project обвинил ФБР в том, что те заплатили исследователям из университета Карнеги-Меллона более миллиона долларов за взлом Tor и деанонимизацию пользователей. ФБР и ученые отрицают факт подобной «сделки». Не удивительно, что Tor Project хочет выйти из-под влияния властей США, лишив своих спонсоров основного финансового рычага. | |

|

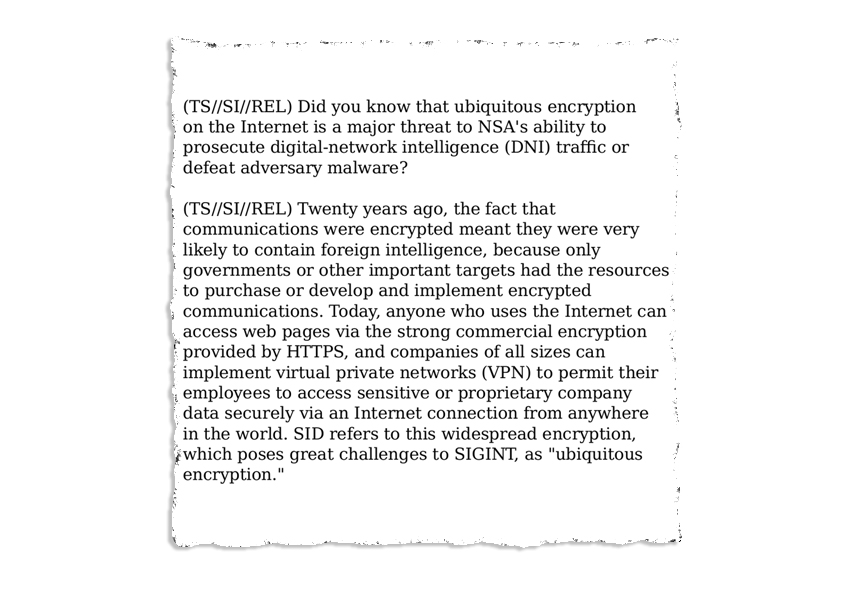

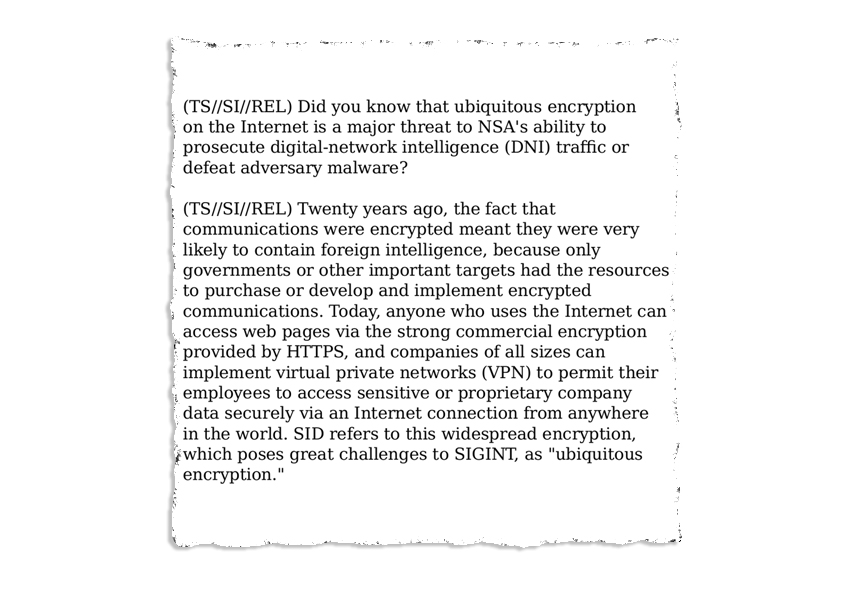

| Перечислены инструменты конфиденциальности с открытым исходным кодом, которые устойчивы к взлому АНБnixp.ru

30 декабря, 17:26В недавней лекции на Chaos Communication Congress Якоб Эпельбаум (Jacob Appelbaum), основной участник Tor Project, опубликовал перечень инструментов с открытым исходным кодом, которые не подвержены взлому со стороны АНБ США. Эпельбаум совместно с журналистами Spiegel и режиссёром документального кино Лорой Пойтрас (Laura Poitras) сейчас анализируют документы, обнародованные Эдвардом Сноуденом. На ежегодной встрече хакеров — Chaos Communication Congress — часть из этих документов была раскрыта, в них содержится перечень инструментов, которые Агентство национальной безопасности США неспособно взломать. 1. Криптопротокол OTR (Off The Record) известный способностью шифровать каждое сообщение новым ключом (Perfect Forward Secrecy), которая никогда не позволит установить отправителя. Используется в Pidgin, Jitsi и Adium, и на мобильных устройствах — в CryptoCat и ChatSecure. TextSecure также использовал его до перехода на более современный протокол — Axolotl, которого не было на момент опубликования документов Сноуденом в 2012 году. 2. PGP (Pretty Good Privacy) от Фила Циммермана (Phil Zimmerman), имеющий двадцатилетнюю историю по-прежнему надёжен. Однако у PGP есть две проблемы. Он сложен в настройке и использовании. А если ключ украдут, то вся предыдущая переписка может быть расшифрована. Над решением обеих проблем работают разные компании, в том числе Google с их проектов End-to-End. 3. В раскрытых документах мобильные приложения RedPhone и Signal маркируются как «катастрофические» по шкале сложности взлома. Оба приложения используют протокол ZRTP, созданный Циммерманом и Джоном Калласом (Jon Callas). 4. Tor. Судя по сообщению Эпельбаума эта сеть доставляет множество неудобств агентам АНБ. Однако последние события показывают, что по неосторожности пользователей (использование старых версий, авторизация с реальных аккаунтов и т.д.) деанонимизация возможна. 5. Дистрибутив Tails, который принудительно использует Tor для выхода в сеть предоставляет тот же уровень защищённости, что и Tor. Но имеет те же слабые места: если вы используете его на основном компьютере, и например, заходите в реальный аккаунт Facebook, то пользы от Tor никакой. Примечательно, что ни один из этих инструментов не написан крупными корпорациями с миллионными бюджетами. Как правило, их создают и поддерживают энтузиасты со всего мира. Постоянная ссылка к новости: http://www.nixp.ru/news/13060.html. Никита Лялин по материалам tomshardware.com. - Tags:

cspace, intelligence services, internet, it, otr, pgp, privacy, redphone, signal, tails, tor, tor browser, us, zrtp

| |

|

| АНБ использует протокол Jabber для чатовxakep.ru

Denis Mirkov - Dec 30, 2014Немецкий журнал Der Spiegel опубликовал новую порцию секретных документов АНБ, полученных от Эдварда Сноудена. В документах речь идёт о сервисах IM и методах шифрования. Среди прочего, упоминается, что само АНБ использует протокол XMPP (Jabber) для внутренних коммуникаций. Этот же протокол, по мнению спецслужб, используется хакерами и активистами, которые пытаются избежать слежки и надзора со стороны АНБ. Перехват сообщений в чат-сервисах осуществляется в рамках программы Scarletfever, которая является частью большей инициативы Longhaul. Спецслужбы пытаются перехватить весь трафик и взломать шифры. Зашифрованные сообщения привлекают особое внимание разведчиков. Ещё с тех времён, когда надёжное шифрование было доступно только государственным агентствам, считается, что зашифрованные послания — признак нелегальной активности или шпионажа.  В документах сказано, что «устойчивый перехват» трафика Skype начался в феврале 2011 года и продолжается «до настоящего времени» (сами документы двухлетней давности). Интересно, что начало прослушки совпадает с датой покупки сервиса Skype компанией Microsoft, хотя последняя всячески отрицает факт сотрудничества с разведкой. В то же время АНБ признаёт неудачные попытки взломать некоторые коммуникационные протоколы. Проблемы возникли с расшифровкой почты от почтовых сервисов с поддержкой криптографии, таких как Zoho, а также с отслеживанием пользователей сети анонимайзеров Tor. Немало головной боли агентам добавляют люди, которые используют программу шифрования дисков Truecrypt, а для коммуникации прибегают к протоколу Off-the-Record (OTR).  АНБ называет «катастрофической» ситуацию, когда объект слежки комбинирует несколько средств для анонимизации. Например, чат CSpace и голосовые звонки по ZRTP через сеть Tor. В этом случае агенты «практически полностью теряют понимание о присутствии объекта», сказано в документе. Вообще, в АНБ уделяют особое внимание криптографии. Например, на Рождество сотрудники играют в традиционную игру Kryptos Kristmas Kwiz, разгадывая криптографические головоломки. Победителям вручают подарки — кружки “Kryptos”. В 2013 году бюджет АНБ превысил $10 млрд, в том числе бюджет криптографического подразделения Cryptanalysis and Exploitation Services (CES) составил $34,3 млн. | |

|

| Найдена ахиллесова пята американских спецслужбcnews.ru

29.12.14Стали известны веб-сервисы, приложения и протоколы, во взломе которых Агентство национальной безопасности США потерпело фиаско либо столкнулось со значительными сложностями. Среди прочего упоминается российский почтовый сервис Mail.Ru.Почтовый сервис Zoho, анонимная сеть Tor, компьютерное приложение для шифрования файлов Truecrypt и криптографический протокол Off-the-Record (OTR) для обмена мгновенными сообщениями оказались «крепкими орешками» для Агентства национальной безопасности США: оно либо не смогло их взломать, либо этот процесс оказался крайне сложным — следует из новой порции документов, обнародованной бывшим системным администратором агенства Эдвардом Сноуденом (Edward Snowden) и опубликованных журналом Der Spiegel. Документы раскрывают информацию о внутренней классификации веб-сервисов, компьютерных приложений и протоколов, которые АНБ взламывает по долгу своей службы — чтобы наблюдать за террористами, преступниками и рядовыми гражданами США и иностранных государств, в том числе России. Наиболее сложные сервисы и технологии классифицируются как «major». Именно к таким относятся вышеперечисленные Zoho, Tor, Truecrypt и OTR. Сообщения, зашифрованные с помощью протокола OTR, были переданы АНБ одним из участников программы PRISM. И агенство «не смогло найти метод их декодирования». Что это была за компания, не уточняется. Впервые о программе стало известно в июне 2013 г. Тогда сообщалось, что в ней принимают участие девять крупнейших американских корпораций, включая Google, Facebook, Apple, Microsoft и AOL. Но существует в классификации АНБ и более высокий уровень защиты, он называется «catastrophic». Это пятый последний уровень. К нему не относятся конкретные сервисы или приложения — а их совместное использование. Например, если человек пользуется анонимной сетью Tor, еще одним дополнительным анонимайзером, сервисом обмена мгновенными сообщениями CSpace и протоколом IP-телефонии ZRTP, то уровень взлома такого пользователя с целью наблюдения будет «catastrophic». Это означает, что АНБ «практически не будет иметь возможность прослушки и наблюдения» за таким человеком. Для просмотра изображения кликните по этой ссылке. Опубликован список сервисов и приложений, не поддающихся взлому АНБОдин из разработчиков протокола ZRTP — Филипп Циммерман (Philip Zimmermann). Более 20 лет назад он создал технологию шифрования электронной почты PGP. Данная технология также представляет для американской разведки существенную сложность. В документах говорится, что агенство не смогло найти способ прочесть сообщение, закодированное при помощи PGP, которое оно получило от компании Yahoo. Примечательно, что в тех же документах упоминается, что PGP используется самими спецслужбами альянса Five Eyes, в который входят США, Канада, Великобритания, Австралия и Новая Зеландия. Более низкие уровни защиты в АНБ классифицируются как «moderate», «minor» и «trivial». Российская почтовая служба Mail.Ru относится к классу «moderate», то есть для ее взлома пришлось приложить определенные усилия, но существенных проблем не возникло. Доступ к чатам Facebook и их запись — такая задача для агенства оказалась более легкой (градация «minor»), а отслеживание маршрута файла в интернете — самой простой из возможных («trivial»). Таким же легким для АНБ является взлом виртуальных частных сетей (VPN), используемых предприятиями и правительствами (например, Греции) для закрытых коммуникаций между различными офисами и подразделениями. Все данные в таких сетях направляются через туннели, защищенные шифрованием. «Однако защита в виртуальных сетях оказалась такой же, как и сами сети — виртуальной», — иронизирует журнал. Агенство построило серьезный проект, посвященный взлому каналов VPN, и сейчас это процедура для него не представляет каких-либо сложностей. В документе, датированном 2011 г., говорится, что АНБ планирует одновременно отслеживать до 20 тыс. VPN-соединений. Напомним, что повышенное внимание к охране частной жизни и технологиям шифрования появилось после того, как Эдвард Сноуден раскрыл масштаб деятельности американских разведслужб. Недовольны оказались не только рядовые интернет-пользователи, но и многие правительства. Например, для канцлера ФРГ Ангелы Меркель (Angela Merkel) стало неприятным сюрпризом узнать, что у АНБ на прослушке находился и ее телефон. Она обратилась к президенту США Бараку Обаме (Barack Obama) с просьбой прояснить ситуацию, на что тот заявил, что не был осведомлен об этом и пообещал ограничить полномочия ведомства. - Tags:

intelligence services, internet, it, otr, pgp, privacy, tor, tor browser, truecrypt, us, vpn, zoho, zrtp

| |

|

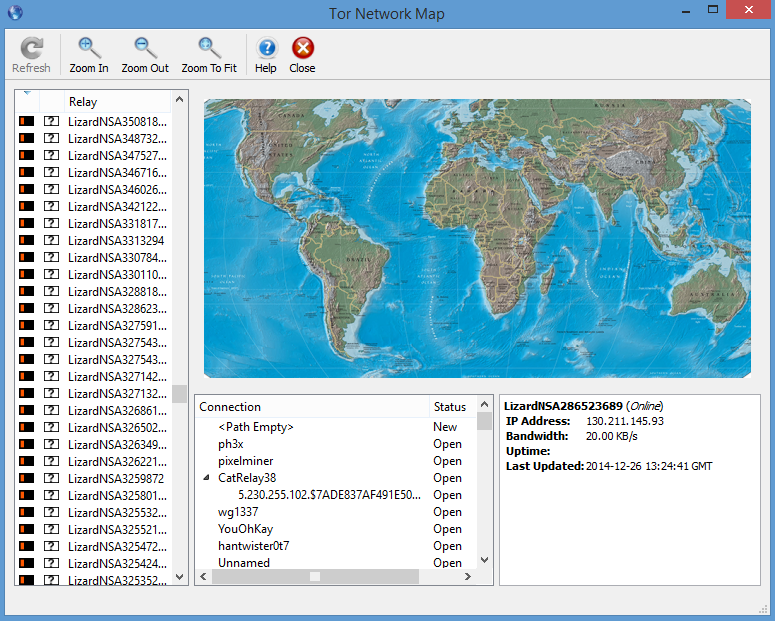

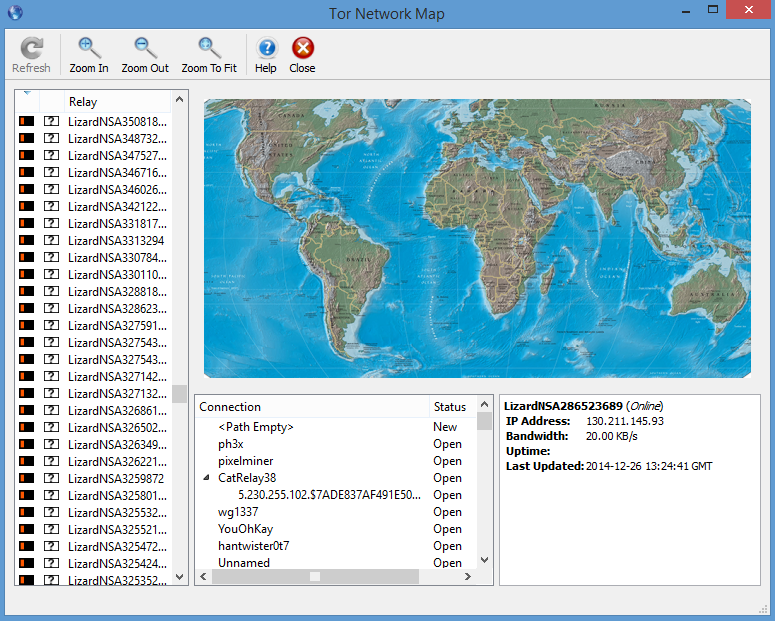

| Группировка Lizard Squad нацелилась на Torxakep.ru

Denis Mirkov

Dec 28, 2014 Хакерская группа Lizard Squad, которая вывела из строя Xbox Live и Sony PlayStation, продолжает деструктивную деятельность. После DDoS-атаки игровых онлайн-сервисов она обратила своё внимание на сеть анонимайзеров Tor. Lizard Squad опубликовала твит о том, что начинает эксплуатировать 0day-уязвимость в сети Tor, и сразу же взялась за дело. Cеть Tor насчитывает около 8000 рилеев. 26 декабря Lizard Squad заявила, что контролирует значительную их часть: «Ребята, вы ещё раздаёте майки владельцам рилеев? Нам нужно примерно три тысячи», — написали они в твиттере. Если это правда, то сеть Tor уже нельзя назвать анонимной. Контролируя почти половину узлов, можно легко отслеживать маршруты большого количества пакетов на всём пути от источника к адресату.  Впрочем, администраторы Tor Project поспешили опровергнуть заявление злоумышленников и сказали, что в результате разновидности Sybil-атаки врагу удалось захватить не больше 1% сети Tor по объёму трафика. Сейчас идёт работа по удалению мусорных узлов. Противостоять злоумышленникам пытается другая хакерская группа The Finest Squad, которая ведёт DDoS-атаку на серверы Lizard Squad, а также публикует хронику давнего противостояния с Lizard Squad. Судя по этим записям, за последние несколько месяцев противник потерял немало «бойцов».  | |

|

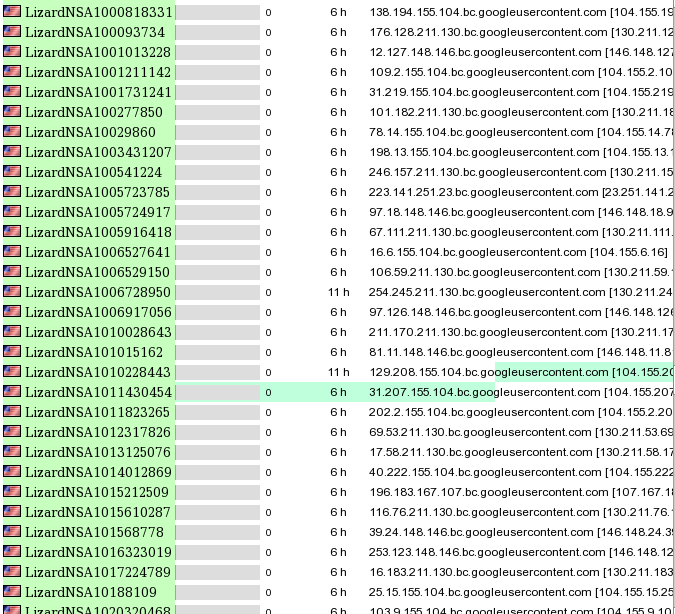

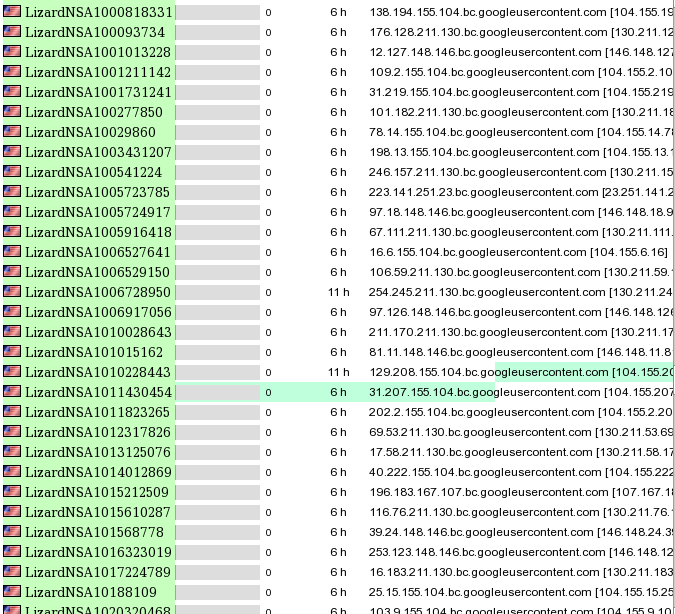

| Хакерская группа Lizard Squad получила контроль почти за половиной релеев Toropennet.ru

26.12.2014 23:14Хакерская группа Lizard Squad, на днях успешно атаковавшая сервисы Sony PlayStation и Xbox Live, заявила о начале массовой атаки на анонимную сеть Tor, в результате которой по неподтверждённымсведениям применяется неизвестная до этого 0-day уязвимость. По заявлению группы ими уже получен контроль над примерно половиной релеев Tor. Данное заявление подтверждается появлением в Tor-статистике огромного числа подставных хостов, соответствующих маске "*.bc.googleusercontent.com" и размещённых под именами "LizardNSA*". Целью атаки является добавление в сеть доминирующего числа подконтрольных релеев, которые можно использовать для деанонимизации пользователей, трафик которых будет проходить через данные подставные шлюзы. В настояшее время в сеть Tor добавлено более 3300 подставных релеев, что составляет почти половину от общего числа активных релеев. По сути имеет место глобальная атака по непрерывному наводнению сети Tor новыми релеями. В списке рассылки пользователей Tor к обсуждению подключился участник Lizard Squad, по словам которого благодаря их узлам выходная пропускная способность сети Tor увеличилась на 360Gbit/s.  | |

|

| Предупреждение о возможной атаке по выводу из строя анонимной сети Toropennet.ru

20.12.2014 09:27Разработчики анонимной сети Tor получили информацию о готовящейся крупной атаке, в результате которой сеть может оказаться неработоспособной. Атака нацелена на вывод из строя заранее определённых в конфигурации (блок authorities) серверов директорий Tor, которые являются точками подключения к сети, отвечают за аутентификацию и передачу пользователю списка шлюзов, обрабатывающих трафик. В настоящее время насчитывается 10 серверов директорий (Directory Authority - DA), которые размещены в разных странах (4 в США, 2 в Германии, 2 в Голландии, 1 в Австрии, 1 в Швеции). Теоретически, их можно вывести из строя массированной DDoS-атакой или физическим отключением серверов по инициативе спецслужб, что приведёт к невозможности пользователю подключиться к Tor, даже при работоспособности узлов сети, непосредственно отвечающих за передачу трафика. Более опасным сценарием является подмена серверов директорий с последующей симуляцией фальшивой сети Tor. Когда начнётся атака неизвестно, наиболее вероятно она произойдёт в ближайшие несколько дней. Сообщается, что администраторы сети Tor подготовились к худшему развитию событий и гарантируют безопасность - анонимность пользователей будет сохранена, даже если сеть будет атакована. Печально, что в анонсе на сайте Tor, среди стран, в которых предоставляемая Tor анонимность особенно востребована активистами за права человека, кроме Ирана и Сирии, теперь упомянута и Россия, что вполне справедливо после недавнего случая с блокированием GitHub. | |

|

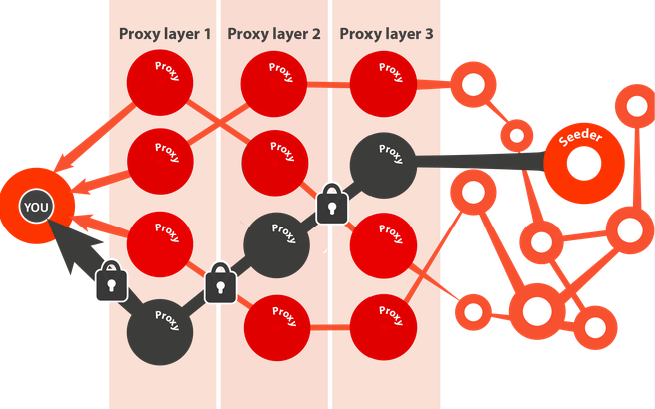

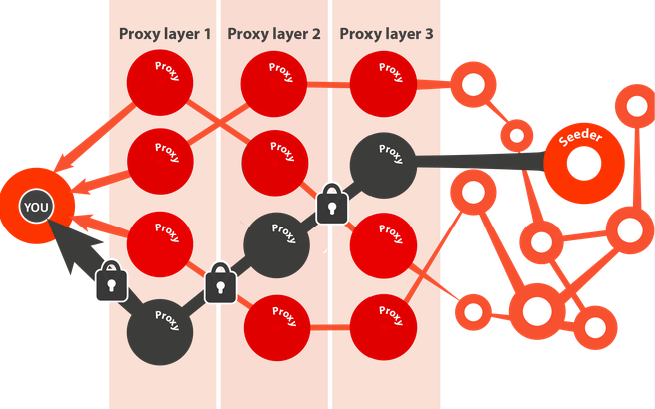

| BitTorrent-клиент Tribler начал пропускать трафик через анонимайзерыxakep.ru

03.09.2014Tribler — один из самых старых BitTorrent-клиентов, первая версия которого вышла около десяти лет назад. Сейчас он значительно уступает по популярности uTorrent, но разработчики не отказываются от его развития. По крайней мере, сейчас у Tribler есть функция, которой нет у конкурентов. Вряд ли такая функция появится в том же uTorrent, учитывая упорные попытки последнего позиционировать себя в качестве программы для передачи лицензионного контента. В последней версии Tribler 6.3.1 появилась возможность направлять трафик через встроенную сеть анонимайзеров типа Tor.  В роли анонимных прокси выступают другие клиенты Tribler. Схема работает примерно так же, как стандартный Tor, не гарантируя абсолютную анонимность, но значительно усложняя злоумышленникам задачу по вычислению настоящего IP-адреса клиента. Для открытых сетей типа BitTorrent, где вся информация о клиентах лежит на блюдечке, это очень важная опция. 2 сентября Tribler начал открытое тестирование своей сети анонимайзеров. Она полностью работоспособна, но в целях тестирования пока передавать по ней можно только тестовый файл 50 МБ. В следующем месяце это ограничение снимут. Всех разработчиков приглашают участвовать в проекте и изучить исходный код Tribler на странице Github. | |

|

| Выявлена группа ретрансляторов Tor, используемых для деанонимизацииopennet.ru

30.07.2014 21:44Разработчики анонимной сети Tor опубликовали информацию о выявленной в начале июля атаке по деанонимизации трафика, для проведения которой использовалась группа подконтрольных атакующим ретрансляторов Tor (relay). Атака была направлена на отслеживание обращения к скрытым сервисам Tor. Не связанный со скрытыми сервисами трафик не был подвержен атаке. Для проведения атаки подтверждения трафика (traffic confirmation attack), использовалась пометка запросов, осуществляемая через внесение изменений в заголовки пакетов протокола Tor, которые остаются неизменными на протяжении всей цепочки анонимизации. Данный вид атак позволяет выявить корреляцию между запросами, обработанными в начальной и конечной точках в цепочке Tor (определить, что запрос пришедший на начальную точку является тем же, что обработан на конечной точке), но для этого начальный и конечный узел Tor должны быть подконтрольны атакующим. В частности, первый узел в цепочке Tor знает IP пользователя, а последний знает IP-адрес запрошенного ресурса, что позволяет деанонимизировать запрос, но вероятность, что один запрос пользователя пройдёт через начальный и конечный узлы атакующего очень мала. Участвующие в атаке ретрансляторы были присоединены к сети Tor 30 января 2014 года и заблокированы 4 июля, в этот промежуток существовал риск раскрытия сведений о пользователях, работающих со скрытыми сервисами. Пока не ясно какие именно категории скрытых сервисов и пользователей были охвачены атакой, насколько она была успешной и остаются ли ещё подконтрольные атакующим узлы. Известно, что атакующие выявляли пользователей, запрашивающих дескрипторов скрытых сервисов, но скорее всего они использовали данную информацию в общем виде и не могли сопоставить эти запросы с трафиком уровня приложений, т.е. не могли отследить какие именно страницы и скрытые сервисы открывает пользователь, но знали о факте совершения таких действий (например, таких пользователей можно было поставить на контроль для дальнейшего анализа). В результате атаки также были осуществлены попытки получения информации о том кто публикует дескрипторы скрытых сервисов, что могло быть использовано для выявления их местоположения. Теоретически атака могла быть использована и для выявления связи между пользователем и точкой назначения запроса в условиях нормальной цепочки анонимизации Tor, но не найдено никаких подтверждений о наличия у атакующих контроля над какими-либо выходными узлами, что делает такую атаку маловероятной. Администраторам ретрансляторов рекомендуется обновить программное обеспечение Tor до версий 0.2.4.23 или 0.2.5.6-alpha, в которых устранена используемая атакующими уязвимость в протоколе. В общем виде проблема подтверждения трафика остаётся открытой, например, могут использоваться такие неточные эвристические методы как сопоставление времени, объёма и других характеристик трафика. В случае описываемой атаки, в качестве индикатора запроса узлы атакующих подставляли через ячейку "relay early" специально сформированную фиктивный список ретрансляторов, через который было закодировано имя скрытого сервиса. Дополнительно можно отметить публикацию проектом Tor финансового отчёта за 2013 год, показывающего как были получены и потрачены средства проекта. Интересно, что в 2013 году более 1.8 млн долларов было пожертвовано проекту подконтрольными правительству США фондами SRI International, Internews Network и National Science Foundation. В 2012 году этими же фондами было пожертвовано примерно 1.2 млн долларов. | |

|

| Оператор выходного узла Tor осужден в Австрииxakep.ru

03.07.2014 Фонд свободного программного обеспечения заверяет пользователей, что оператор узла Tor (или владелец маршрутизатора WiFi с открытым беспарольным доступом) не несёт ответственности за проходящий чужой трафик. Но в реальности всё не так безоблачно. Периодически появляются истории о давлении на операторов (в основном, выходных узлов) со стороны правоохранительных органов. Да и судебная практика иногда противоречит логике и здравому смыслу. 30 июня 2014 года очередной такой инцидент случился в Австрии. Региональный уголовный суд объявил обвинительный приговор оператору узла, который «использовался третьей стороной для передачи контента незаконного характера». Приговор вынесен в соответствии со статьёй 12 австрийского уголовного кодекса, которая относится к «любому, кто способствует совершению уголовного деяния». Судя по всему, суд полностью осознавал, что оператор выходного узла не был соучастником по делу. Тем не менее, суд принял решение, что обвиняемый «способствовал» совершению преступления. Этот прецедент может привести к тому, что в Австрии добровольно закроются все точки выхода сети Tor. По мнению австрийских комментаторов, такое судебное решение противоречит ранее сложившейся практике, по которой провайдер не нёс ответственности за передаваемый контент. В этом случае суд не посчитал узел Tor обычным «провайдером», то есть ретранслятором информации. До окончательного разрешения дела в апелляционном суде австрийским операторам Tor рекомендуют прекратить деятельность и закрыть все каналы передачи данных, такие как Jabber, IRC, VPN, FTP, выходные узлы и даже мостовые узлы. По крайней мере, в качестве временной меры предосторожности. | |

|

| ФБР получило доступ к почтовому сервису TorMailxakep.ru

27.01.2014В процессе расследования дела о детской порнографии в прошлом году агенты ФБР случайно получили доступ ко всей почтовой базе сервиса TorMail, сказано в судебных документах по одному делу, связанному с расследованием ФБР. Файлы изъяты у хостинговой компании Freedom Hosting, которая тоже сейчас участвует в судебном процессе по поводу нелегальной продажи поддельных кредитных карт в онлайне. Как выяснило следствие, заказы на покупку кредитных карт отправлялись на почтовый адрес platplus@tormail.net. ФБР получило ордер на доступ к данному аккаунту TorMail, но в результате завладело «данными и информацией с почтового сервера TorMail, включая содержимое почтовых аккаунтов TorMail!», сказано в судебных документах. Сейчас нет свидетельств того, что ФБР изучает данные других пользователей TorMail, но факт в том, что эти данные у них имеются. Так что пользователям этого почтового сервиса стоит предпринять соответствующие меры предосторожности. Этот совет особенно актуален с учетом того, что сервис TorMail использовали многие владельцы сайтов «скрытой» сети Onion. Некоторые из этих сайтов тоже размещались на Freedom Hosting, потому что компания специализировалась на хостинге сайтов, работающих через Tor. 1 августа 2013 года был арестован 28-летний Эрик Оуэн Маркес (Eric Eoin Marques), которого власти называют «крупнейшим посредником в распространении детской порнографии на планете». Он является основателем и совладельцем хостинга Freedom Hosting, предназначенного для скрытых сервисов в сети .onion. Как выяснилось, на этом хостинге размещались более 50% скрытых сервисов Tor. 4 августа 2013 года многие из них исчезли из онлайна. Судя по последней информации, ФБР внедрило следящие скрипты для всех сайтов, которые размещались на Freedom Hosting. Речь идет о JavaScript-эксплойте, который внедряется в браузер с включенным JavaScript, генерирует уникальный файл cookie и отправляет его на удаленный сервер, где осуществляется фингерпринтинг браузера. Уязвимость MFSA 2013-53 закрыта в версиях Firefox 22 и Firefox 17.0.7. Tor ФБР | |

|

| Исследование вредоносных ретрансляторов Torxakep.ru

21.01.2014 По состоянию на январь 2014 года сеть Tor состояла из 5000 ретрансляторов, из которых примерно 1000 работала как ретрансляторы на выход трафика (exit relays). Именно эти машины являются пограничным звеном. Они связывают анонимную сеть маршрутизации и открытый интернет. Поэтому именно на этом этапе наиболее вероятны злоупотребления. Большинство из тысячи упомянутых узлов — добросовестные активисты, которые работают ради блага человечества. Но есть исключения. В прошлом неоднократно документировались случаи, когда вредоносные ретрансляторы перехватывали и анализировали трафик. Речь идет об атаках типа MiTM и SSL-зачистки. Чтобы избавиться от постоянной паранойи и прояснить ситуацию с ретрансляторами Tor, шведские специалисты из компании PriSec провели многомесячный мониторинг всех исходящих узлов Tor. Для этого был разработан специализированный сканер, который работал с сентября 2013 года и смог обнаружить некоторое количество действительно зловредных исходящих ретрансляторов. Эти узлы умышленно осуществляют мониторинг трафика, перехватывая конфиденциальную информацию пользователей. Полный список вредоносных ретрансляторов см. здесь. Подробный анализ приведен в официальном отчете.

| Отпечаток |

IP-адрес |

Страна |

Тип атаки |

Полоса |

Начала работу |

Обнаружена |

F8FD29D0† |

176.99.12.246 |

|

HTTPS MitM |

7.16 MB/s |

2013-06-24 |

2013-07-13 |

8F9121BF† |

64.22.111.168/29 |

|

HTTPS MitM |

7.16 MB/s |

2013-06-11 |

2013-07-13 |

93213A1F† |

176.99.9.114 |

|

HTTPS MitM |

290 KB/s |

2013-07-23 |

2013-09-19 |

05AD06E2† |

92.63.102.68 |

|

HTTPS MitM |

5.55 MB/s |

2013-08-01 |

2013-09-19 |

45C55E46† |

46.254.19.140 |

|

SSH & HTTPS MitM |

1.54 MB/s |

2013-08-09 |

2013-09-23 |

CA1BA219† |

176.99.9.111 |

|

HTTPS MitM |

334 KB/s |

2013-09-26 |

2013-10-01 |

1D70CDED† |

46.38.50.54 |

|

HTTPS MitM |

929 KB/s |

2013-09-27 |

2013-10-14 |

EE215500† |

31.41.45.235 |

|

HTTPS MitM |

2.96 MB/s |

2013-09-26 |

2013-10-15 |

12459837† |

195.2.252.117 |

|

HTTPS MitM |

3.45 MB/s |

2013-09-26 |

2013-10-16 |

B5906553† |

83.172.8.4 |

|

HTTPS MitM |

850 KB/s |

2013-08-12 |

2013-10-16 |

EFF1D805† |

188.120.228.103 |

|

HTTPS MitM |

287 KB/s |

2013-10-23 |

2013-10-23 |

229C3722 |

121.54.175.51 |

|

SSL stripping |

106 KB/s |

2013-06-05 |

2013-10-31 |

4E8401D7† |

176.99.11.182 |

|

HTTPS MitM |

1.54 MB/s |

2013-11-08 |

2013-11-09 |

27FB6BB0† |

195.2.253.159 |

|

HTTPS MitM |

721 KB/s |

2013-11-08 |

2013-11-09 |

0ABB31BD† |

195.88.208.137 |

|

SSH & HTTPS MitM |

2.3 MB/s |

2013-10-31 |

2013-11-21 |

CADA00B9† |

5.63.154.230 |

|

HTTPS MitM |

187 KB/s |

2013-11-26 |

2013-11-26 |

C1C0EDAD† |

93.170.130.194 |

|

HTTPS MitM |

838 KB/s |

2013-11-26 |

2013-11-27 |

5A2A51D4 |

111.240.0.0/12 |

|

HTML injection |

182 KB/s |

2013-11-23 |

2013-11-27 |

EBF7172E† |

37.143.11.220 |

|

SSH MitM |

4.34 MB/s |

2013-11-15 |

2013-11-27 |

68E682DF† |

46.17.46.108 |

|

SSH & HTTPS MitM |

60 KB/s |

2013-12-02 |

2013-12-02 |

533FDE2F† |

62.109.22.20 |

|

SSH & HTTPS MitM |

896 KB/s |

2013-12-06 |

2013-12-08 |

E455A115 |

89.128.56.73 |

|

SSL stripping |

54 KB/s |

2013-12-17 |

2013-12-18 |

02013F48 |

117.18.118.136 |

|

DNS censorship |

538 KB/s |

2013-12-22 |

2014-01-01 |

2F5B07B2 |

178.211.39 |

|

DNS censorship |

204 KB/s |

2013-12-28 |

2014-01-06 |

4E2692FE |

24.84.118.132 |

|

OpenDNS blocking |

52 KB/s |

2013-12-21 |

2014-01-06 |

Исключить конкретные ретрансляторы из списка используемых можно следующей командой: ExcludeExitNodes , , ..

Как вариант, можно разрешить работу только через надежные узлы:

ExitNodes , , ..

Например, можно разрешить работу только через американские узлы:

ExitNodes {us}, | |

|

| Программное обеспечение Tor будет исправленоxakep.ru

27.10.2013Когда в начале октября были рассекречены документы о том, как АНБ пытается взять под контроль сеть Tor и какие методы применяет для отслеживания «анонимных» пользователей, не было особых причин для паники. Анализ презентаций АНБ показал, что сам протокол Tor не скомпрометирован, а разведчики используют дыры в браузере Firefox. Организация Tor Project тогда официально прокомментировала, что документы АНБ не указывают ни на какие уязвимости в протоколе Tor. В то же время небольшой повод для беспокойства все-таки имеется. Сотрудники Военно-морской исследовательской лаборатории США опубликовали научную работу ( зеркало), в которой объясняют, как можно использовать архитектурные слабости Tor для деанонимизации пользователей. Аарон Джонсон (Aaron Johnson) с коллегами продемонстрировали, что пользователи Tor уязвимы перед атакой типа «анализ трафика». Этот вид атаки предполагает, что некто может отслеживать трафик отдельных пользователей и по определенным паттернам выявлять, кто из них пользуется сетью Tor. Исследователи показали, что этот метод может быть исключительно эффективным для организации, которая владеет узлами Tor и имеет доступ к каналам связи на уровне интернет-провайдеров. Как известно, АНБ соответствует обоим этим условиям. Контролируя провайдеров и точки выхода Tor, злоумышленник может определить, какие сайты посещает через Tor конкретный абонент провайдера. «Наш анализ показал, что 80% всех пользователей Tor могут быть деанонимизированы одним относительно сдержанным противником с узлом Tor в течение шести месяцев», — сообщается в научной работе, которая будет представлена на ноябрьской конференции ACM по безопасности компьютеров и коммуникаций в Берлине. Авторы работы подчеркивают, что условием деанонимизации является обязательный доступ к инфраструктуре интернет-провайдера, то есть на такое способны только государственные спецслужбы. Один из главных разработчиков протокола Tor Роджер Динглдайн (Roger Dingledine) отреагировал на публикацию этой научной работы. Он признал наличие определенной уязвимости и пообещал исправить ситуацию путем изменения настроек клиентского ПО. Динглдайн также добавил, что защита пользователей будет улучшаться естественным путем по мере увеличения количества узлов — тогда меньше вероятность попасть на вражеский узел. Трафик в сети Tor вырос в четыре раза с 2011 года, что однозначно внушает оптимизм.  Tor Агентство национальной безопасности Tor Агентство национальной безопасности | |

|

| TorSearch: поисковик по сети Torxakep.ru

12.10.2013 Новый поисковик TorSearch ищет по тысячам скрытых сайтов в сети Onion. Он индексирует страницы, которые невозможно найти на через Google, ни через Bing, ни через DuckDuckGo. «Tor — это анонимная сеть для любого трафика, который проходит через нее, вы не можете связать точку входа и точку выхода, и веб-сайты не видят, кто вы такой, — говорит основатель новой поисковой системы Крис Макнаугтон (Chris MacNaughton). — Я хочу стать как Google в сети Tor». Конечно, до гугловских масштабов пока далеко: на данный момент поисковый индекс TorSearch содержит всего 128 250 страниц.  Из-за специфики внутренней маршрутизации в сети Tor обычные поисковики не имеют доступа к внутренним ресурсам. Макнаугтон решил эту проблему: поисковый краулер TorSearch собирает ссылки из вики, ищет новые ссылки на каждом из ресурсов и ходит по сайтам, пользуясь стандартным клиентом Tor. В принципе, он работает как стандартный поисковик, но внутри скрытой сети. TorSearch открыт для широкой публики уже несколько месяцев, но в последние три недели его посещаемость удвоилась. Судя по всему, многие пользователи только сейчас обнаружили новый сервис. Tor поиск | |

|

| Скомпрометирована половина сайтов на базе скрытых сервиcов Toropennet.ru

05.08.2013 13:48Вчера пользователи анонимной сети Tor обратили внимание на пропажу из каталога около половины onion-сайтов, работающих в виде скрытых сервисов Tor. Указанный эффект оказался следствием закрытия хостинг-компании Freedom Hosting, в рамках которой был организован крупнейший хостинг анонимных сайтов. Создатель Freedom Hosting арестован ирландскими властями после запроса ФБР о его депортации в США по обвинению в распространении детской порнографии, для организации доступа к которой использовалась технология скрытых сервисов Tor. Более того, стало известно о внедрении в сервисы, работающие на мощностях Freedom Hosting, троянского JavaScript-кода, поражающего Windows-сборки браузера Firefox 17 и позволяющего отслеживать активность пользователей анонимных сервисов (на внешний сервер отправлялся идентификатор клиента, позволяющий деанонимизировать пользователя и сопоставить анонимный вход с другой активностью в сети). Вредоносное ПО эксплуатировало неисправленную уязвимость в ветке Firefox с длительным сроком поддержки, используемой в качестве основы продукта " Tor Browser". В итоге, удалось зафиксировать анонимную активность пользователей уязвимого браузера в сети Tor, пользуясь тем, что для анонимной и неаноимной работы в Сети часто используется одна система, а также то, что поддержка JavaScript в Tor Browser с некоторых пор по умолчанию включена. В число поражённых onion-сайтов попали не только страницы, связанные с распространением порнографии, но и такие крупные сервисы, как анонимный почтовый ресурс TORmail. Все пользователи, обращавшиеся со 2 по 4 августа к сервисам, размещённым с использованием Freedom Hosting, потенциально могли стать жертвами атаки (выводилась страница о временных технических работах на сервере, в которую был встроен вредоносный код). Отдельно стоит отметить, что проект Freedom Hosting развивался людьми, никак не связанными с организацией Tor Project, курирующей развитие технологий Tor. Проведённая атака также не является свидетельством обнаружения уязвимостей в технологиях Tor - атака была проведена на стороне сервера, обслуживающего работу конечных сайтов (на сайты был внедрён iframe с вредоносным кодом). Соответственно сами анонимные сайты были источником распространения вредоносного ПО. Указанная атака является одной из крупнейших демонстраций того, что все усилия по обеспечению анонимного доступа и защиты от прослушивания трафика могут быть сведены на нет получением контроля над конечной реализацией сервиса, обслуживающего запросы пользователей. Напомним, что технология скрытых сервисов Tor ( Hidden Services) позволяет создавать анонимные серверные приложения, принимающие соединения по TCP, но не имеющие конкретного адреса и месторасположения (изначальный адрес сервера скрывается по аналогии с тем, как скрываются IP-адреса пользвоателей сети Tor). Подобные сайты адресуются через специальный анонимный домен ".onion", например " http://idnxcnkne4qt76tg.onion/". Одной из областей применения таких сервисов является анонимная публикация контента в Web без раскрытия источника его распространения. | |

|

|